Sicherheit: 2FA und SSO für Windows-Anwendungen im Jahr 2026

Dieser Blog behandelt die Umstände, unter denen Sie 2FA, SSO, beides oder keines von beiden aktivieren können, um den Zugriff auf Windows-Anwendungen zu sichern. Die Diskussion dreht sich darum, wie diese Sicherheitsmaßnahmen mit GraphOn GO-Global konfiguriert werden können. GO-Global ist ein Tool zur Veröffentlichung von Windows-Anwendungen, das den sicheren Zugriff auf Windows-Anwendungen ermöglicht, egal wo sich die Benutzer gerade befinden und welches Gerät einen Browser unterstützt - sei es ein Surface Pro, Dell XPS, MacBook Air, Samsung Galaxy oder eines von vielen anderen Typen. (Weitere Informationen über die inhärenten Sicherheitsfunktionen von GO-Global finden Sie unter "Designed with Security in Mind").

Wenn Sie sich mit Best Practices für das Identitäts- und Zugriffsmanagement (IAM) beschäftigen, werden Sie wahrscheinlich eine überwältigende Anzahl seriöser Quellen finden, die eine Fülle von Empfehlungen anbieten. Sie werden aber auch einige gemeinsame Nenner finden, die für kleine und mittlere Unternehmen (KMU), Konzerne und Cloud-Service-Anbieter gleichermaßen gelten, unabhängig von den zu schützenden Ressourcen:

- Die digitalen Konten der Benutzer müssen mit Anmeldeinformationen wie Passwörtern geschützt werden. Im Idealfall geben die Richtlinien Kriterien für sichere Passwörter vor und betonen, wie wichtig es ist, die Zugangsdaten geheim und sicher zu halten.

- Berechtigungsnachweise, die den Zugriff auf Anwendungen mit sensiblen Daten ermöglichen, sollten mit einer Form der Multi-Faktor-Authentifizierung (MFA) überprüft werden, z. B. mit der Zwei-Faktor-Authentifizierung (2FA). 2FA hilft dabei zu bestätigen, dass die Benutzer (tatsächlich) die Benutzer sind, für die ihre Anmeldedaten stehen.

- Single Sign On (SSO) schützt die Anmeldedaten besser vor menschlichen Schwächen (z. B. Vergessen und Wiederverwenden von Passwörtern) und mildert die empfundene Unannehmlichkeit von 2FA.

Welche Grundsätze Sie wann anwenden, hängt von mehreren Variablen ab. Unter anderem müssen Sie die Informationen berücksichtigen, die von den Anwendungen, auf die Benutzer Zugriffsrechte haben, preisgegeben werden. Sie müssen auch berücksichtigen, wie die Benutzer auf diese Anwendungen zugreifen. Sind die Benutzer im Büro oder arbeiten sie aus der Ferne? Befinden sich die Anwendungen in einem Unternehmensrechenzentrum oder in der Cloud? Greifen Remote-Benutzer über das Internet auf die Anwendungen zu? Mit oder ohne die Verschlüsselung, die ein VPN bietet?

Das Internet weiß nicht, dass du ein Hund bist

Trotz immer ausgeklügelterer Cybersicherheitsmaßnahmen ist die grundlegende Authentifizierungsmethode nach wie vor das Passwort, das die Identität auf der Grundlage von etwas bestätigt, das die Benutzer kennen. Ob beim Telefonieren, beim Zugriff auf geschäftliche E-Mails oder bei der Anmeldung bei geschäftskritischen Anwendungen - die Benutzer geben dazu selbst erfundene Kombinationen aus Buchstaben, Zahlen und Sonderzeichen ein.

Das Problem mit Passwörtern sind die Benutzer. Sie mögen kurze Kennwörter, weil sie leichter zu merken sind, aber kurze Kennwörter sind auch leichter zu erraten. Aus diesem Grund bestehen Administratoren und Anwendungen darauf, dass die Benutzer längere Kennwörter erstellen, die zwar schwerer zu knacken sind, aber auch schwerer zu merken sind. (Siehe "Das neue Starke: Leicht zu merken, schwer zu knacken").

Wenn Benutzer Dutzende von Konten haben, für die komplexe Passwörter erforderlich sind, neigen sie zu unsicheren Praktiken: Sie schreiben sie auf oder, was noch schlimmer und häufiger ist, sie verwenden sie wieder. Mindestens 65 % der Nutzer verwenden Passwörter wieder, und 13 % benutzen dasselbe Passwort für alle Konten und Geräte.

Es überrascht nicht, dass Passwörter die Quelle eines notorisch häufigen Angriffsvektors sind: kompromittierte Anmeldedaten. Einem aktuellen Bericht von IBM und Ponemon zufolge waren "kompromittierte Anmeldedaten" im Jahr 2021 der häufigste ursprüngliche Angriffsvektor, der letztlich zu 20 % aller Datenschutzverletzungen führte.

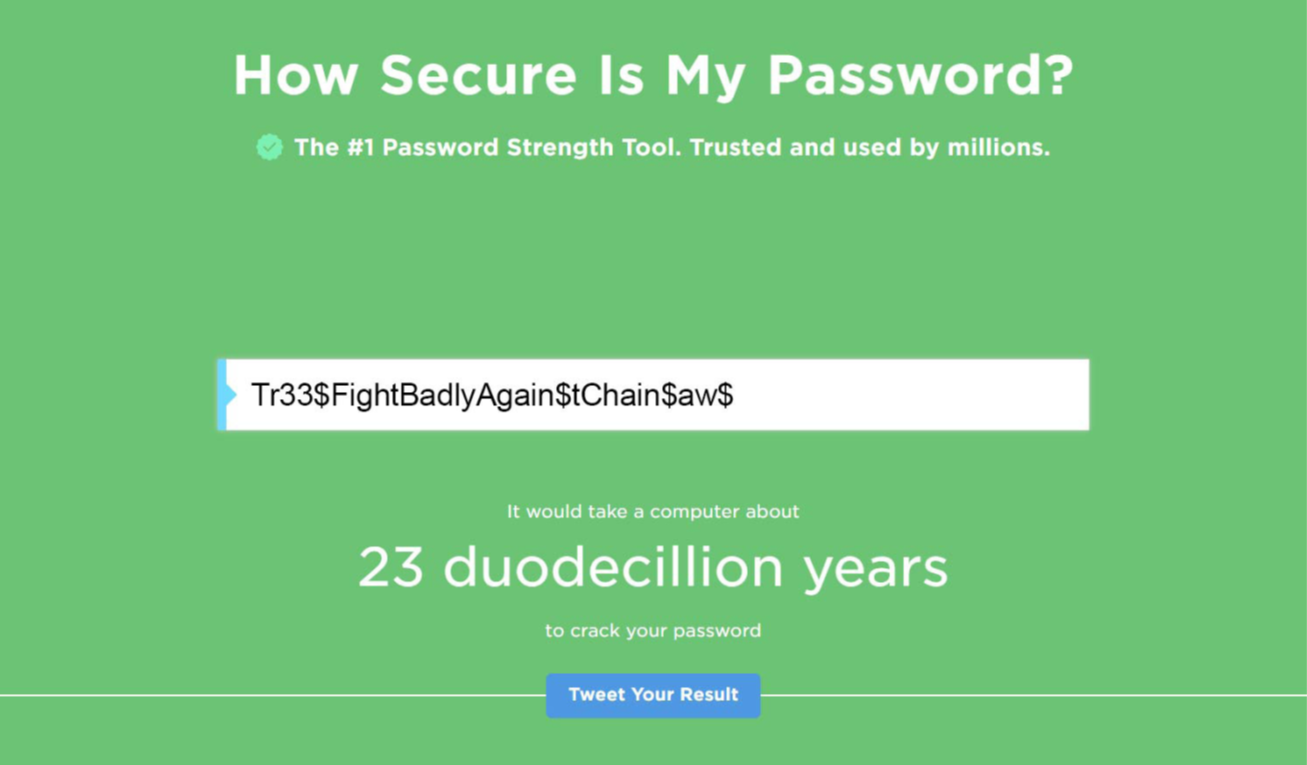

Egal wie "sicher" Passwörter sind, Angreifer können sie enttarnen. Selbst wenn SallyB ein Passwort erstellt, für das ein Computer 23 Duodezillionen Jahre bräuchte, um es zu knacken, gilt das nur, wenn sie es geheim hält. (Siehe Abbildung 1.) Aber vielleicht gibt SallyB unwissentlich alle Antworten auf ihre Fragen zum Zurücksetzen des Passworts in ihrem Facebook-Konto ein. Oder sie erhält eine E-Mail und klickt auf den eingebetteten Link, der sie zur Anmeldung auf eine Doppelgänger-Website führt, wo ein Angreifer ihre Anmeldedaten erbeutet.

Anhand von Anmeldeinformationen allein können Systeme nicht wissen, ob "SallyB" tatsächlich SallyB ist. Der Grund klingt albern, ist aber dennoch wahr: Computer können nicht sehen.

2FA: Wenn Systeme eine Vision hätten

Die Aktivierung von 2FA ist wie eine Vision für Ihr System. 2FA erfordert zwei verschiedene Formen der Identifizierung, um sich zu authentifizieren. Die erste Form ist in der Regel etwas, das die Benutzer kennen (z. B. ein Passwort). Bei der zweiten Form handelt es sich in der Regel um etwas, über das die Benutzer verfügen, z. B. einen Code, der per SMS gesendet wird, oder - als sicherere Option - einen Code, der von einer auf dem Telefon des Benutzers installierten Authentifizierungs-App generiert wird.

Um 2FA, die sich auf solche Codes stützt, zu vereiteln, bräuchten Angreifer nicht nur die Anmeldedaten eines Benutzers, sondern auch dessen Telefon. Diese zusätzliche Sicherheitsebene ist äußerst effektiv. Laut einer Google-Studie von 2019 verhindert die Verwendung von 2FA mit einer Eingabeaufforderung auf dem Gerät 100 % der automatisierten Bot-Angriffe, 99 % der Massen-Phishing-Angriffe und 90 % der gezielten Angriffe.

Es überrascht nicht, dass 2FA weithin als Best Practice für die Sicherung des Fernzugriffs gilt und eine Voraussetzung für jede Zero-Trust-Architektur ist.

Wann sollte 2FA aktiviert werden?

Unter welchen Umständen sollten Sie 2FA aktivieren? Die einfache Antwort lautet: Aktivieren Sie 2FA für jedes System, das sensible oder privilegierte Informationen preisgibt.

Die Aktivierung von 2FA für jedes System ist möglicherweise nicht die beste Wahl. Benutzer können in Situationen geraten, in denen 2FA den Zugriff behindern kann - ihr Handysignal ist zum Beispiel schlecht oder ihr Telefon wurde verloren oder gestohlen. Zugegeben, die meisten 2FA-Systeme bieten für solche Situationen Umgehungslösungen an. GO-Global ermöglicht es Ihnen beispielsweise, die Codes von der Verwaltungskonsole aus zurückzusetzen, so dass Benutzer auch bei Verlust ihres Telefons Zugang zu 2FA-fähigen Hosts erhalten können. Dennoch sollten Sie die wahrgenommenen Unannehmlichkeiten von 2FA gegen die Zugriffsrechte der Benutzer abwägen.

Denken Sie zum Beispiel an die gemeinsamen Anwendungen, die Sie allen zur Verfügung stellen (z. B. Office 365, Zeiterfassungssoftware, Adobe-Produkte). Wenn diese Anwendungen hinter Ihrer Firewall laufen, würden die Anmeldeinformationen für Benutzer vor Ort ausreichen. Selbst für Remote-Benutzer, die nur Rechte für die üblichen Anwendungen mit Zugang zu nicht sensiblen Daten haben, würden die Anmeldeinformationen ausreichen. Aber Sie müssen sich fragen: "Wenn 'SallyB' nicht SallyB ist, sondern ein Angreifer, was ist dann gefährdet?"

Bei Anwendungen, die potenziell sensible Daten preisgeben, sind die leichten Unannehmlichkeiten, die 2FA gelegentlich verursachen kann, es wert, ein paar Beschwerden einzureichen. Zum Beispiel sollten Sie für diese Art von Benutzern, die auf diese Art von Anwendungen zugreifen, 2FA aktivieren:

- Entwickler mit Zugang zu Codierungssoftware

- Techniker mit Zugang zu Netzwerk-Sniffern

- IT-Administratoren mit Zugang zu Firewall- und Router-Konfigurationssoftware

- Buchhalter mit Zugang zu Gehaltsabrechnungs-Apps

- Mitglieder des Vertriebsteams mit Zugang zu Customer Relationship Management (CRM)-Systemen

- Mitarbeiter der Personalabteilung (HR) mit Zugang zu HRM-Software

Was ist, wenn die oben genannten Benutzer über ein VPN auf diese Anwendungen zugreifen? Ein VPN schafft eine Art Tunnel durch das Internet und verschlüsselt die zwischen den Benutzern und den Systemen, auf die sie zugreifen, ausgetauschten Informationen. Ein VPN kann jedoch nicht feststellen, ob die Person, die die korrekten Anmeldedaten für "SallyB" eingegeben hat, auch SallyB ist. Ob mit oder ohne VPN, wenn die Rolle eines Benutzers den Zugriff auf sensible Daten erlaubt, sollten Sie daher 2FA aktivieren, um sie zu schützen.

{{CTAEMBED_IDENTIFIER}}

Einrichten von 2FA in GO-Global

Die Aktivierung von 2FA auf einem GO-Global-Server, der Windows-Anwendungen hostet, ist ein einfacher Prozess. Zunächst wählen Sie in der Admin-Konsole im Menü "Extras" die Option "Hostoptionen" und klicken auf die Registerkarte "Authentifizierung". Auf diesem Bildschirm klicken Sie auf "Zwei-Faktor-Authentifizierung anfordern". Nachdem Sie auf "Okay" geklickt haben, ist 2FA aktiviert. (Siehe Abbildung 2.)

Jedes Mal, wenn Benutzer eine Verbindung zu einem 2FA-fähigen GO-Global-Host herstellen, fordert das System sie zunächst auf, ihren Benutzernamen und ihr Kennwort über den Anmeldedialog einzugeben. (Siehe Abbildung 3.) Wenn Benutzer zum ersten Mal auf "Anmelden" klicken, fordert das System sie auf, sich für 2FA zu registrieren und beschreibt die beiden dafür erforderlichen Schritte.

- Schritt 1 fordert die Benutzer auf, eine Authentifizierungs-App auf ihr Telefon herunterzuladen. Die Benutzer können die App ihrer Wahl installieren (z. B. Google Authenticator, Authy, Duo Mobile und LastPass Authenticator).

- In Schritt 2 wird der Benutzer aufgefordert, die App zu öffnen, auf "Hinzufügen" oder "+" zu klicken und dann den angezeigten QR-Code zu scannen. (Siehe Abbildung 4.) Der gescannte QR-Code bindet diesen Benutzer und dieses Telefon an GO-Global. (Benutzer müssen den QR-Code nur einmal scannen, unabhängig davon, auf wie viele 2FA-fähige GO-Global-Hosts sie zugreifen - vorausgesetzt, Sie aktivieren "Roaming-Profile" in der Admin-Konsole).

Nach dem Empfang des gescannten QR-Codes zeigt der GO-Global-Host ein Dialogfeld an, in dem der Benutzer aufgefordert wird, den 6-stelligen Code aus der Authentifizierungs-App einzugeben und dann auf "Okay" zu klicken. Die App aktualisiert diese Codes automatisch alle 60 Sekunden. Wenn ein Benutzer den korrekten aktuellen Code eingegeben hat, öffnet der GO-Global-Host den App Controller, in dem die veröffentlichten Windows-Anwendungen angezeigt werden.

Während die schriftliche Erläuterung dieses Prozesses einige hundert Worte erfordert, dauert es nur ein paar Sekunden, den Prozess live zu erleben.

SSO: Die Macht des Einen

Durch die Aktivierung von 2FA können Systeme sicherstellen, dass "SallyB" die Person ist, für die ihre Anmeldedaten stehen. Aber 2FA hilft SallyB nicht dabei, sich ihre Passwörter zu merken - und die Chancen stehen gut, dass sie viele davon hat.

Nach Angaben von OneLogin, einem Anbieter von Zugangsmanagementlösungen, wechseln 68 % der Benutzer jede Stunde zwischen zehn Anwendungen. Wenn die Benutzer gründlich auf die Sicherheit achten, bedeutet dies, dass sie potenziell bis zu zehn eindeutige Kennwörter pro Stunde eingeben. Aber die meisten Benutzer sind nicht gründlich, so dass sie dasselbe Passwort immer wieder verwenden oder auf andere, weniger sichere Optionen zurückgreifen.

Die Lösung besteht darin, Single Sign On (SSO) zu aktivieren. SSO ist ein Tool zur Benutzerauthentifizierung, das es Benutzern ermöglicht, sich bei mehreren Anwendungen, Websites, Daten und Arbeitsstationen anzumelden und darauf zuzugreifen, indem sie nur einen zentral verwalteten Satz von Anmeldedaten verwenden. SSO gilt als eine der besten Praktiken für die Zugriffssicherheit. Tatsächlich nennt das britische National Cyber Security Centre (NCSC) eine "einzige starke Quelle für die Benutzeridentität" als ein Schlüsselprinzip der Zero-Trust-Architektur.

Um SSO zu implementieren, arbeiten Organisationen mit einem Identitätsanbieter (IdP) zusammen. IdPs verwenden ein Protokoll, wie z. B. OpenID Connect, um Vertrauen zwischen den Benutzern einer Organisation und den in SSO integrierten Anwendungen herzustellen. Die Benutzer melden sich beim IdP an, der dann ein eindeutiges Zugriffstoken generiert. Der IdP verwendet dieses Token, um den Benutzern den Zugriff auf die integrierten Anwendungen zu ermöglichen, für die sie Rechte haben.

Wenn die Benutzer nicht mehr für jede Anwendung unterschiedliche Anmeldedaten eingeben müssen, sind alle zufrieden. Die Benutzer sind zufrieden, weil sie sich in der Regel nur einmal am Tag beim IdP anmelden müssen. Für Sie vereinfacht SSO den Prozess der Überprüfung und Verwaltung von Benutzern. Sicherheitsteams können strengere Passwortanforderungen definieren und durchsetzen. Und die Helpdesks erhalten weniger Anrufe zum Zurücksetzen von Passwörtern.

SSO für Windows-Anwendungen

Leider war SSO in der Vergangenheit nur für webbasierte Anwendungen verfügbar - nicht für Windows-Anwendungen. Das Problem bestand darin, dass sich die Benutzer bei Windows direkt mit einem Benutzernamen und einem Kennwort beim Betriebssystem anmelden, woraufhin Winlogon das Profil des Benutzers lädt. Da das Windows-Betriebssystem einen Benutzernamen und ein Kennwort erfordert, können Sie Windows-Anwendungen in der Regel nicht ohne einen benutzerdefinierten Credential Provider in Cloud-SSO-Implementierungen einbeziehen.

Die verfügbaren SSO-Lösungen für Windows-Anwendungen, wie z. B. Citrix NetScaler Unified Gateway integriert mit Citrix Hypervisor, haben den Ruf, sowohl teuer als auch komplex zu sein.

GO-Global ist auf dem besten Weg, diesen Ruf zu ändern.

Die OpenID Connect-Authentifizierungsfunktion von GO-Global ist als Zusatzoption erhältlich und bietet SSO mit einer einfachen Einrichtung zu einem Bruchteil der Kosten anderer SSO-Lösungen für Windows-Anwendungen. GO-Global ermöglicht SSO für Windows-Anwendungen über IdPs, die OpenID Connect unterstützen, darunter Okta, OneLogin, Microsoft Active Directory Federated Services und Microsoft Azure AD Seamless SSO. Wenn GO-Global OpenID Connect konfiguriert ist, können Benutzer, die sich bei einem IdP anmelden, über ihren Browser auf Windows-Anwendungen auf GO-Global-Hosts zugreifen, ohne ihre Anmeldedaten erneut eingeben zu müssen.

Einrichten von SSO in GO-Global

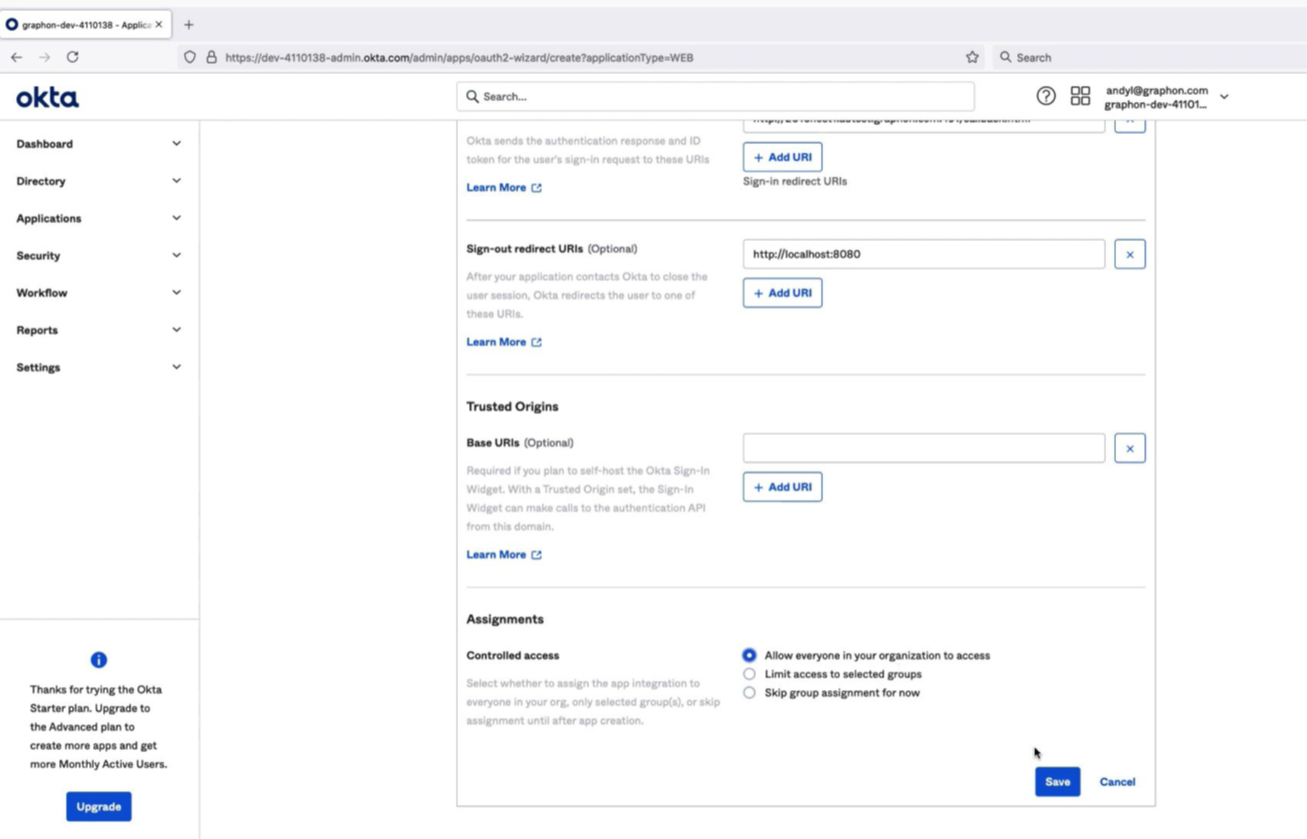

Um GO-Global-Hosts in den IdP Ihrer Organisation zu integrieren, müssen Sie zunächst den IdP so konfigurieren, dass er GO-Global erkennt und mit ihm zusammenarbeitet. Die spezifische Einrichtung hängt natürlich von dem jeweiligen IdP ab. Für Okta beispielsweise müssen Sie unter anderem das Protokoll (z. B. OpenID Connect), die Umleitungs-URL zum GO-Global-Host und den Grad der Zugriffskontrolle auf den Host angeben. (Sie können zum Beispiel den Zugang auf bestimmte Gruppen beschränken oder den Zugang für alle freigeben).

GraphOn empfiehlt, einige der IdP-Einstellungen (z. B. Client ID, Client Secret und Redirect URL) in den Editor zu kopieren, um sie später in die Admin-Konsole von GO-Global einfügen zu können. (Siehe Abbildung 5.)

Sobald Sie Ihren IdP konfiguriert haben, konfigurieren Sie den GO-Global-Host. Gehen Sie dazu zur GO-Global Admin Console, wählen Sie im Menü Tools die Option Host Options und klicken Sie auf die Registerkarte Authentication. Um den GO-Global-Host für die Verwendung Ihres IdP zu konfigurieren, müssen Sie lediglich die oben genannten Einstellungen in die entsprechenden Felder einfügen.

Wenn der GO-Global-Host mit Ihrem IdP integriert ist, geben die Benutzer ihre IdP-Anmeldedaten ein (wenn sie dazu aufgefordert werden), um über ihren Webbrowser auf den Host zuzugreifen. Nach der Eingabe ihrer Anmeldedaten und der Host-URL sehen die Benutzer App Controller, in dem die veröffentlichten Windows-Anwendungen angezeigt werden.

Wenn Benutzer über OpenID Connect beim IdP authentifiziert werden, werden sie entsprechend den von Ihnen gewählten Optionen automatisch unter Windows authentifiziert. Wenn der IdP beispielsweise mit dem Active Directory Ihrer Organisation integriert ist, können Sie GO-Global so konfigurieren, dass Benutzer automatisch in ihren Benutzerdomänen angemeldet werden.

Für mehr Sicherheit und einfacheren Zugriff sollten Sie SSO nutzen, wo immer es möglich ist. GO-Global macht es einfacher (und kostengünstiger), Windows-Anwendungen in Ihre SSO-Optionen aufzunehmen.

Wann sollten Sie sowohl 2FA als auch SSO verwenden?

Wann sollten Sie sowohl 2FA als auch SSO implementieren? Die einfache (aber nicht immer praktische) Antwort lautet "wann immer möglich". Die praktischere und immer sinnvolle Antwort ist, dass Sie 2FA aktivieren sollten, um sensible Informationen vor unbefugtem Zugriff zu schützen. Wenn Sie dies tun, empfiehlt das NCSC, dass Sie auch SSO nutzen, um die "Reibung", die 2FA mit sich bringt, zu verringern. Mit 2FA können Systeme sicherstellen, dass die Benutzer, die den Zugriff versuchen, auch die Benutzer sind, für die ihre Anmeldedaten stehen, und SSO verhindert schlampige Passwortpraktiken, die zu einem Verstoß führen können.

Mit GO-Global haben Sie die Möglichkeit, sowohl 2FA als auch SSO für alle Windows-Anwendungen zu aktivieren, die Sie auf GO-Global-Hosts veröffentlichen.

Wenn Sie mehr erfahren möchten, können Sie hier eine Demo anfordern oder eine kostenlose 30-Tage-Testversion herunterladen.

Sehen Sie, wie GO-Global eine einfache und kostengünstige Lösung bietet