Sécurité : authentification à deux facteurs (2FA) et authentification unique (SSO) pour les applications Windows en 2026

Ce blog couvre les circonstances dans lesquelles vous pourriez choisir d'activer 2FA, SSO, les deux ou aucun pour sécuriser l'accès aux applications Windows. La discussion est centrée sur la façon de configurer ces mesures de sécurité avec GraphOn GO-Global. GO-Global est un outil de publication d'applications Windows qui permet un accès sécurisé aux applications Windows où que les utilisateurs se trouvent, en utilisant n'importe quel appareil qui supporte un navigateur - que ce soit une Surface Pro, Dell XPS, MacBook Air, Samsung Galaxy, ou l'un des nombreux autres types. (Pour plus d'informations sur les fonctions de sécurité inhérentes à GO-Global, voir "Conçu avec la sécurité à l'esprit").

Lorsque vous commencez à explorer les meilleures pratiques en matière de gestion des identités et des accès (IAM), vous êtes susceptible de trouver un nombre impressionnant de sources réputées offrant une multitude de recommandations. Mais vous trouverez également quelques dénominateurs communs qui s'appliquent aux petites et moyennes entreprises (PME), aux entreprises et aux fournisseurs de services en nuage, quels que soient les actifs qu'ils protègent :

- Les comptes numériques des utilisateurs doivent être protégés par des identifiants tels que des mots de passe. Idéalement, les politiques dictent des critères pour des mots de passe forts et soulignent l'importance de garder les informations d'identification secrètes et sécurisées.

- Les informations d'identification qui permettent d'accéder à des applications exposant des informations sensibles doivent être vérifiées à l'aide d'une forme d'authentification multifactorielle (AMF), telle que l'authentification à deux facteurs (2FA). L'authentification à deux facteurs permet de confirmer que les utilisateurs sont (en chair et en os) les utilisateurs que leurs identifiants représentent.

- L'authentification unique (SSO) protège mieux les informations d'identification des faiblesses humaines (telles que l'oubli et la réutilisation des mots de passe) et atténue les inconvénients perçus de l'authentification électronique (2FA).

Le choix des principes à appliquer et le moment de le faire dépendent de plusieurs variables. Vous devrez notamment tenir compte des informations exposées par les applications sur lesquelles les utilisateurs ont des droits. Vous devez également tenir compte de la manière dont les utilisateurs accèdent à ces applications. Les utilisateurs sont-ils au bureau ou travaillent-ils à distance ? Les applications se trouvent-elles dans un centre de données d'entreprise ou dans le nuage ? Les utilisateurs distants accèdent-ils aux applications via l'internet ? Avec ou sans le cryptage offert par un VPN ?

Internet ne sait pas que tu es un chien

Malgré des mesures de cybersécurité de plus en plus sophistiquées, la méthode d'authentification de base reste le mot de passe, qui confirme l'identité sur la base d'un élément connu des utilisateurs. Qu'il s'agisse de se connecter à leur téléphone, d'accéder à leur messagerie professionnelle ou de se connecter à des applications critiques, les utilisateurs saisissent des combinaisons de lettres, de chiffres et de caractères spéciaux qu'ils ont eux-mêmes inventées.

Le problème avec les mots de passe, ce sont les utilisateurs. Ils aiment les mots de passe courts parce qu'ils sont plus faciles à retenir, mais les mots de passe courts sont également plus faciles à deviner. Sachant cela, les administrateurs et les applications insistent pour que les utilisateurs créent des mots de passe plus longs, qui sont plus difficiles à décrypter mais aussi à mémoriser. (Voir "Le nouveau mot de passe fort : facile à retenir, difficile à décrypter").

Lorsque les utilisateurs ont des dizaines de comptes nécessitant des mots de passe complexes, ils ont tendance à recourir à des pratiques peu sûres : ils les écrivent ou, pire et plus courant, les réutilisent. Au moins 65 % des utilisateurs réutilisent leurs mots de passe et 13 % utilisent le même mot de passe pour tous les comptes et appareils.

Il n'est pas surprenant que les mots de passe soient la source d'un vecteur d'attaque notoirement courant : les informations d'identification compromises. En fait, selon un rapport récent d'IBM et de Ponemon, la compromission d'informations d'identification était le vecteur d'attaque initial le plus courant en 2021, conduisant en fin de compte à 20 % de toutes les atteintes à la protection des données.

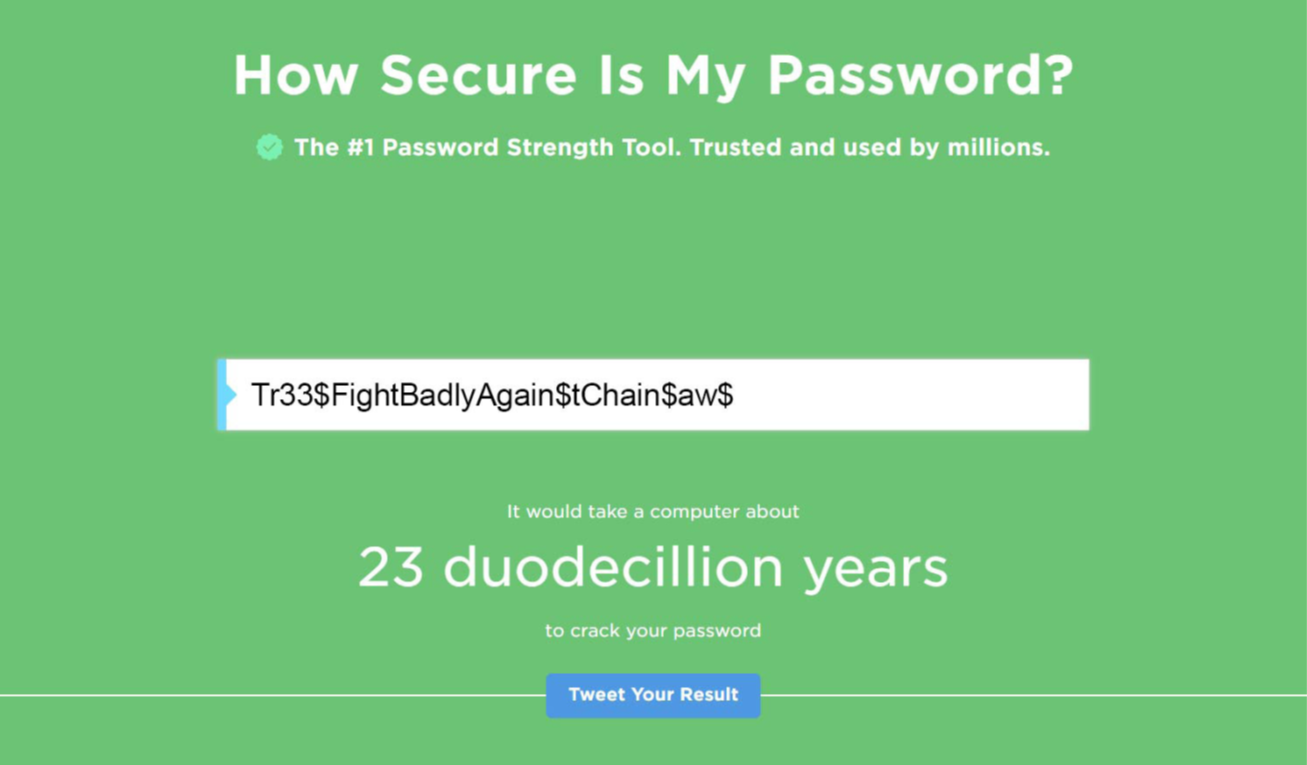

Quel que soit le degré de "sécurité" des mots de passe, les attaquants peuvent les dévoiler. Même si SallyB crée un mot de passe qu'un ordinateur mettrait 23 duodécimillions d'années à déchiffrer, cela ne reste vrai que si elle le garde secret (voir figure 1). (Voir figure 1.) Mais peut-être que SallyB fournit involontairement toutes les réponses à ses questions de réinitialisation de mot de passe dans son compte Facebook. Ou bien elle reçoit un courriel et clique sur le lien intégré, qui l'emmène sur un site sosie pour s'identifier, où un pirate capture ses informations d'identification.

Sur la base des seules informations d'identification, les systèmes ne peuvent pas savoir si "SallyB" est bien SallyB. La raison peut paraître stupide, mais elle est néanmoins vraie : les ordinateurs ne peuvent pas voir.

2FA : Si les systèmes avaient une vision

Activer le 2FA revient à donner une vision à vos systèmes. Le 2FA requiert deux formes distinctes d'identification pour s'authentifier. La première forme est généralement quelque chose que les utilisateurs connaissent (par exemple, un mot de passe). La seconde est généralement quelque chose que les utilisateurs possèdent, comme un code envoyé par SMS ou, pour une option plus sûre, un code généré par une application d'authentification installée sur le téléphone de l'utilisateur.

Pour contrecarrer le système 2FA qui repose sur de tels codes, les attaquants auraient besoin non seulement des informations d'identification de l'utilisateur, mais aussi de son téléphone. Cette couche de sécurité supplémentaire est extrêmement efficace. En effet, selon une étude Google de 2019, l'utilisation de 2FA avec une invite sur l'appareil prévient 100 % des attaques de robots automatisés, 99 % des attaques de phishing en masse et 90 % des attaques ciblées.

Il n'est donc pas surprenant que le 2FA soit largement considéré comme une meilleure pratique pour sécuriser l'accès à distance et qu'il soit une exigence pour toute architecture de confiance zéro.

Quand activer la fonction 2FA

Dans quelles circonstances faut-il activer la fonction 2FA ? La réponse est simple : activez la fonction 2FA pour tout système qui expose des informations sensibles ou privilégiées.

Activer le 2FA pour chaque système n'est peut-être pas le meilleur choix. Les utilisateurs peuvent être confrontés à des situations où l'ACF peut entraver l'accès : le signal de leur téléphone portable est faible, par exemple, ou leur téléphone a été perdu ou volé. Il est vrai que la plupart des systèmes 2FA proposent des solutions de contournement pour de telles situations. Par exemple, GO-Global vous permet de réinitialiser les codes à partir de la console d'administration afin que les utilisateurs puissent accéder aux hôtes 2FA même s'ils perdent leur téléphone. Néanmoins, vous devez évaluer l'inconvénient perçu du 2FA par rapport aux droits d'accès des utilisateurs.

Prenons l'exemple d'un ensemble d'applications communes que vous mettez à la disposition de tous (Office 365, logiciel de chronométrage, produits Adobe, etc.) Si ces applications sont exécutées derrière votre pare-feu, les informations d'identification des utilisateurs sur site suffisent. Même pour les utilisateurs distants, en supposant qu'ils n'aient droit qu'à l'ensemble commun d'applications avec accès aux données non sensibles, les identifiants seuls suffiraient sans doute. Mais vous devez vous demander : "Si "SallyB" n'est pas SallyB mais un pirate, qu'est-ce qui est en danger ?"

Pour les applications qui exposent potentiellement des données sensibles, le léger désagrément que le 2FA peut occasionnellement causer vaut la peine de recevoir quelques plaintes. Par exemple, pour ces types d'utilisateurs accédant à ces types d'applications, vous devriez activer la fonction 2FA :

- Développeurs ayant accès à des logiciels de codage

- Ingénieurs ayant accès à des renifleurs de réseau

- Administrateurs informatiques ayant accès à des logiciels de configuration de pare-feu et de routeurs

- Comptables ayant accès aux applications de paie

- Les membres de l'équipe de vente ayant accès aux systèmes de gestion de la relation client (CRM)

- Personnel des ressources humaines (RH) ayant accès à un logiciel de GRH

Que se passe-t-il si les utilisateurs susmentionnés accèdent à ces applications par l'intermédiaire d'un réseau privé virtuel (VPN) ? Un VPN crée une sorte de tunnel à travers l'internet, en cryptant les informations échangées entre les utilisateurs et les systèmes auxquels ils accèdent. Mais un VPN ne peut pas déterminer si l'entité qui a saisi les informations d'identification correctes pour "SallyB" est bien SallyB. Par conséquent, avec ou sans VPN, si le rôle d'un utilisateur lui permet d'accéder à des données sensibles, vous devez activer le 2FA pour les protéger.

{{CTAEMBED_IDENTIFIER}}

Configuration de 2FA dans GO-Global

L'activation de 2FA sur un serveur GO-Global hébergeant des applications Windows est un processus simple. Vous commencez par sélectionner Options de l'hôte dans le menu Outils de la console d'administration et cliquez sur l'onglet Authentification. Dans cet écran, vous cliquez sur "Require two-factor authentication" (Exiger une authentification à deux facteurs). Une fois que vous avez cliqué sur "OK", l'authentification à deux facteurs est activée. (Voir Figure 2.)

Chaque fois que les utilisateurs se connectent à un hôte GO-Global compatible 2FA, le système leur demande d'abord d'entrer leur nom d'utilisateur et leur mot de passe dans la boîte de dialogue Sign In (voir la figure 3). (Voir Figure 3.) Lorsque les utilisateurs cliquent sur "Sign In" pour la première fois, le système les invite à s'enregistrer pour 2FA et décrit les deux étapes nécessaires pour le faire.

- L'étape 1 invite les utilisateurs à télécharger une application d'authentification sur leur téléphone. Les utilisateurs peuvent installer l'application de leur choix (par exemple, Google Authenticator, Authy, Duo Mobile et LastPass Authenticator).

- L'étape 2 invite les utilisateurs à ouvrir l'application, à cliquer sur "ajouter" ou "+", puis à scanner le code QR affiché (voir figure 4). (Le code QR scanné lie cet utilisateur et ce téléphone à GO-Global. (Les utilisateurs n'ont besoin de scanner le code QR qu'une seule fois, quel que soit le nombre d'hôtes GO-Global compatibles 2FA auxquels ils accèdent - à condition que vous activiez les "profils itinérants" dans la console d'administration).

Après avoir reçu le code QR scanné, l'hôte GO-Global affiche une boîte de dialogue invitant les utilisateurs à saisir le code à 6 chiffres de l'application d'authentification, puis à cliquer sur "OK". L'application actualise automatiquement ces codes toutes les 60 secondes. Lorsqu'un utilisateur a saisi le code courant correct, l'hôte GO-Global ouvre App Controller, qui affiche les applications Windows publiées.

Si expliquer ce processus par écrit prend quelques centaines de mots, le mettre en œuvre en direct ne prend que quelques secondes.

SSO : la puissance d'une seule personne

L'activation du 2FA permet aux systèmes de s'assurer que "SallyB" est bien la personne que ses informations d'identification représentent. Mais le 2FA n'aide pas SallyB à se souvenir de ses mots de passe - et il y a fort à parier qu'elle en a beaucoup.

Selon OneLogin, fournisseur de solutions de gestion des accès, 68 % des utilisateurs passent d'une application à l'autre toutes les heures. Si les utilisateurs font preuve de rigueur en matière de sécurité, cela signifie qu'ils saisissent potentiellement jusqu'à dix mots de passe uniques par heure. Mais la plupart des utilisateurs ne sont pas rigoureux et réutilisent le même mot de passe ou recourent à d'autres options moins sûres.

La solution consiste à activer l'authentification unique (SSO). Le SSO est un outil d'authentification des utilisateurs qui leur permet de se connecter et d'accéder à plusieurs applications, sites web, données et postes de travail à l'aide d'un seul ensemble d'informations d'identification géré de manière centralisée. Le SSO est considéré comme une meilleure pratique en matière de sécurité d'accès. En fait, le National Cyber Security Centre (NCSC) du Royaume-Uni cite une "source unique et solide d'identité de l'utilisateur" comme un principe clé de l'architecture de confiance zéro.

Pour mettre en œuvre le SSO, les organisations s'associent à un fournisseur d'identité (IdP). Les fournisseurs d'identité utilisent un protocole, tel que OpenID Connect, pour établir la confiance entre les utilisateurs d'une organisation et les applications intégrées au SSO. Les utilisateurs se connectent à l'IdP, qui génère alors un jeton d'accès unique. L'IdP utilise ce jeton pour permettre aux utilisateurs d'accéder aux applications intégrées auxquelles ils ont droit.

L'élimination de la nécessité pour les utilisateurs de saisir des informations d'identification différentes pour chaque application satisfait tout le monde. Les utilisateurs sont satisfaits car ils ne se connectent généralement qu'une fois par jour à l'IdP. Pour vous, le SSO simplifie le processus d'audit et de gestion des utilisateurs. Les équipes de sécurité peuvent définir et appliquer des exigences plus strictes en matière de mots de passe. Et les services d'assistance reçoivent moins d'appels pour réinitialiser les mots de passe.

SSO pour les applications Windows

Malheureusement, le SSO n'a jamais été disponible que pour les applications web, et non pour les applications Windows. Le problème est qu'avec Windows, les utilisateurs se connectent directement au système d'exploitation avec un nom d'utilisateur et un mot de passe, après quoi Winlogon charge le profil de l'utilisateur. Comme le système d'exploitation Windows nécessite un nom d'utilisateur et un mot de passe, il n'est généralement pas possible d'inclure des applications Windows dans des implémentations SSO en nuage sans un fournisseur d'informations personnalisé.

Les solutions SSO pour les applications Windows disponibles, telles que Citrix NetScaler Unified Gateway intégrée à Citrix Hypervisor, ont la réputation d'être à la fois coûteuses et complexes.

GO-Global est prêt à changer cette réputation.

Disponible en tant qu'option supplémentaire, la fonction d'authentification OpenID Connect de GO-Global offre un SSO avec une installation facile à une fraction du coût des autres solutions SSO pour les applications Windows. GO-Global permet le SSO pour les applications Windows à travers les IdP qui supportent OpenID Connect, y compris Okta, OneLogin, Microsoft Active Directory Federated Services, et Microsoft Azure AD Seamless SSO. Lorsqu'il est configuré, GO-Global OpenID Connect permet aux utilisateurs qui se connectent à un IdP d'accéder aux applications Windows sur les hôtes GO-Global à partir de leurs navigateurs sans avoir à saisir à nouveau leurs informations d'identification.

Configuration de SSO dans GO-Global

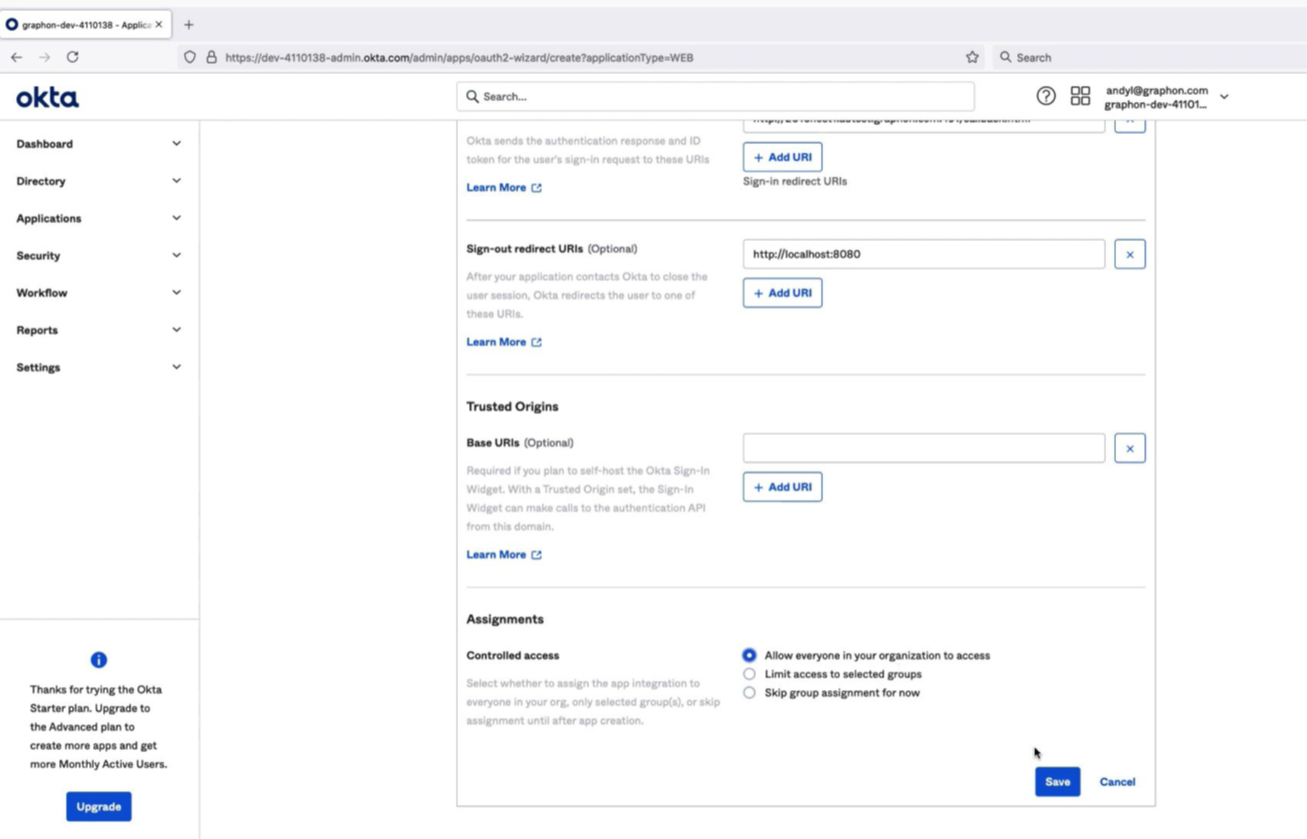

Pour intégrer les hôtes GO-Global à l'IdP de votre organisation, commencez par configurer l'IdP pour qu'il reconnaisse et travaille avec GO-Global. La configuration spécifique dépend naturellement de l'IdP en question. Par exemple, pour Okta, entre autres choses, vous devrez spécifier le protocole (c'est-à-dire OpenID Connect), l'URL de redirection vers l'hôte GO-Global, et le degré auquel vous voulez contrôler l'accès à l'hôte. (Par exemple, vous pouvez limiter l'accès à certains groupes ou permettre l'accès à tous).

Par souci de commodité, GraphOn vous recommande de copier quelques paramètres IdP (par exemple, ID client, Secret client et URL de redirection) dans le Bloc-notes afin de pouvoir les coller plus tard dans la console d'administration de GO-Global. (Voir Figure 5.)

Une fois que vous avez configuré votre IdP, vous devez configurer l'hôte de GO-Global. Pour ce faire, allez dans la console d'administration de GO-Global, sélectionnez Options de l'hôte dans le menu Outils, et cliquez sur l'onglet Authentification. A partir de là, la configuration de l'hôte GO-Global pour utiliser votre IdP ne nécessite pas plus que de coller les paramètres susmentionnés dans les champs appropriés.

Avec l'hôte GO-Global intégré à votre IdP, les utilisateurs saisissent leurs identifiants IdP (lorsque cela leur est demandé) pour accéder à l'hôte à partir de leur navigateur web. Après avoir saisi leurs identifiants et l'URL de l'hôte, les utilisateurs voient App Controller, qui affiche les applications Windows publiées.

Lorsque les utilisateurs sont authentifiés via OpenID Connect à l'IdP, ils sont authentifiés automatiquement sur Windows selon les options que vous sélectionnez. Par exemple, si l'IdP est intégré à l'Active Directory de votre organisation, vous pouvez configurer GO-Global pour signer automatiquement les utilisateurs dans leurs domaines d'utilisateurs.

Pour une meilleure sécurité et une plus grande facilité d'accès, vous devriez utiliser le SSO autant que possible. GO-Global permet d'inclure plus facilement (et à moindre coût) les applications Windows parmi vos options SSO.

Quand souhaitez-vous combiner 2FA et SSO ?

Quand souhaitez-vous mettre en œuvre à la fois le 2FA et le SSO ? La réponse simple (mais pas toujours pratique) est "chaque fois que possible". La réponse plus pratique et toujours sage est que pour protéger les informations sensibles d'un accès non autorisé, vous devez activer le 2FA. Lorsque vous le faites, le NCSC recommande d'utiliser également le SSO pour atténuer les "frictions" introduites par le 2FA. Le 2FA aide les systèmes à s'assurer que les utilisateurs qui tentent d'accéder sont bien ceux que leurs identifiants représentent, et le SSO empêche les pratiques négligentes en matière de mots de passe qui peuvent conduire à une violation.

Avec GO-Global, vous avez les moyens d'activer à la fois 2FA et SSO pour toutes les applications Windows que vous publiez sur les hôtes GO-Global.

Pour en savoir plus, demandez une démonstration ici ou téléchargez une version d'essai gratuite de 30 jours.

Découvrez comment GO-Global offre une solution simple et rentable.