Seguridad: autenticación de dos factores (2FA) e inicio de sesión único (SSO) para aplicaciones Windows en 2026

Este blog cubre las circunstancias bajo las cuales usted puede elegir habilitar 2FA, SSO, ambos o ninguno para asegurar el acceso a las aplicaciones de Windows. La discusión se centra en cómo configurar estas medidas de seguridad con GraphOn GO-Global. GO-Global es una herramienta de publicación de aplicaciones de Windows que permite el acceso seguro a aplicaciones de Windows desde cualquier lugar en el que se encuentren los usuarios, utilizando cualquier dispositivo que admita un navegador, ya sea un Surface Pro, Dell XPS, MacBook Air, Samsung Galaxy o cualquier otro. (Para obtener más información sobre las funciones de seguridad inherentes a GO-Global, consulte "Diseñado pensando en la seguridad").

Cuando empiece a explorar las mejores prácticas de gestión de identidades y accesos (IAM), es probable que encuentre un número abrumador de fuentes acreditadas que ofrecen una gran cantidad de recomendaciones. Pero también encontrará algunos denominadores comunes que se aplican a las pymes, las empresas y los proveedores de servicios en la nube por igual, independientemente de los activos que estén protegiendo:

- Las cuentas digitales de los usuarios deben protegerse con credenciales como las contraseñas. Lo ideal es que las políticas dicten criterios para contraseñas fuertes y subrayen la importancia de mantener las credenciales secretas y seguras.

- Las credenciales que permiten el acceso a aplicaciones que exponen información sensible deben verificarse con alguna forma de autenticación multifactor (MFA), como la autenticación de dos factores (2FA). La 2FA ayuda a confirmar que los usuarios son (en carne y hueso) los usuarios a los que representan sus credenciales.

- El inicio de sesión único (SSO) protege mejor las credenciales de las debilidades humanas (como olvidar y reutilizar contraseñas) y mitiga los inconvenientes percibidos de la 2FA.

Qué principios emplear y cuándo depende de varias variables. Entre otras cosas, tendrás que considerar la información expuesta por las aplicaciones a las que los usuarios tienen derechos. También tendrá que considerar cómo acceden los usuarios a esas aplicaciones. ¿Los usuarios están en la oficina o trabajan a distancia? ¿Están las aplicaciones en un centro de datos de la empresa o en la nube? ¿Los usuarios remotos accederán a las aplicaciones a través de Internet? ¿Con o sin el cifrado que ofrece una VPN?

Internet no sabe que eres un perro

A pesar de las medidas de ciberseguridad cada vez más sofisticadas, el método básico de autenticación sigue siendo la contraseña, que confirma la identidad basándose en algo que los usuarios conocen. Ya sea para acceder a sus teléfonos, al correo electrónico del trabajo o a aplicaciones críticas para la empresa, los usuarios introducen combinaciones autoinventadas de letras, números y caracteres especiales.

El problema con las contraseñas son los usuarios. Les gustan las contraseñas cortas porque son más fáciles de recordar, pero también son más fáciles de adivinar. Sabiendo esto, los administradores y las aplicaciones insisten en que los usuarios creen contraseñas más largas, que son más difíciles de descifrar pero también más difíciles de recordar. (Véase "La nueva fortaleza: fácil de recordar, difícil de descifrar").

Cuando los usuarios tienen decenas de cuentas que requieren contraseñas complejas, tienden a recurrir a prácticas poco seguras: las escriben o, lo que es peor y más habitual, las reutilizan. Al menos el 65% de los usuarios reutiliza contraseñas y el 13% utiliza la misma contraseña para todas las cuentas y dispositivos.

No es sorprendente que las contraseñas sean la fuente de un vector de ataque notoriamente común: las credenciales comprometidas. De hecho, según un informe reciente de IBM y Ponemon, las "credenciales comprometidas" fueron el vector de ataque inicial más común en 2021, y acabaron provocando el 20 % de todas las filtraciones de datos.

No importa lo "seguras" que sean las contraseñas, los atacantes pueden sacarlas a la luz. Incluso si SallyB crea una contraseña que un ordenador tardaría 23 duodecilillones de años en descifrar, eso sólo es cierto si la mantiene en secreto. (Véase la Figura 1.) Pero puede que SallyB proporcione sin darse cuenta todas las respuestas a las preguntas para restablecer su contraseña en su cuenta de Facebook. O puede que reciba un correo electrónico y haga clic en el enlace incrustado, que la lleva a un sitio doble para iniciar sesión, donde un atacante captura sus credenciales.

Basándose únicamente en las credenciales, los sistemas no pueden saber si "SallyB" es en realidad SallyB. La razón parece tonta, pero no deja de ser cierta: los ordenadores no ven.

2FA: si los sistemas tuvieran visión

Habilitar 2FA es como dotar a sus sistemas de visión. 2FA requiere dos formas distintas de identificación para autenticarse. La primera forma suele ser algo que los usuarios conocen (por ejemplo, una contraseña). La segunda suele ser algo que los usuarios tienen, como un código enviado por SMS o, para una opción más segura, un código generado por una aplicación autenticadora instalada en el teléfono del usuario.

Para frustrar la 2FA que se basa en estos códigos, los atacantes necesitarían no sólo las credenciales de un usuario, sino también su teléfono. Esta capa adicional de seguridad es extremadamente eficaz. De hecho, según un estudio de Google de 2019, el uso de 2FA con una solicitud en el dispositivo evita el 100% de los ataques de bots automatizados, el 99% de los ataques de phishing masivos y el 90% de los ataques dirigidos.

No en vano, la 2FA está ampliamente considerada como la mejor práctica para proteger el acceso remoto y es un requisito para cualquier arquitectura de confianza cero.

Cuándo activar 2FA

¿En qué circunstancias debe activar la 2FA? La respuesta es sencilla: activa la 2FA para cualquier sistema que exponga información sensible o privilegiada.

Activar la 2FA en todos los sistemas puede no ser la mejor opción. Los usuarios pueden encontrarse con situaciones en las que la 2FA dificulte el acceso: por ejemplo, si la señal de su móvil es débil o si lo han perdido o se lo han robado. Es cierto que la mayoría de los sistemas 2FA tienen soluciones para este tipo de situaciones. Por ejemplo, GO-Global le permite restablecer los códigos desde la consola de administración para que los usuarios puedan acceder a los hosts habilitados para 2FA incluso si pierden su teléfono. No obstante, debe sopesar la inconveniencia percibida de 2FA frente a los derechos de acceso de los usuarios.

Por ejemplo, considere el conjunto común de aplicaciones que pone a disposición de todos (p. ej., Office 365, software de control del tiempo, productos de Adobe). Si estas aplicaciones se ejecutan detrás de su cortafuegos, bastaría con las credenciales de los usuarios locales. Incluso para los usuarios remotos, suponiendo que sólo tengan derechos para el conjunto común de aplicaciones con acceso a datos no confidenciales, las credenciales por sí solas podrían ser suficientes. Pero debes preguntarte: "Si 'SallyB' no es SallyB sino un atacante, ¿qué está en riesgo?".

En el caso de las aplicaciones que potencialmente exponen datos sensibles, el ligero inconveniente que el 2FA puede ocasionar ocasionalmente merece la pena para atender algunas quejas. Por ejemplo, para este tipo de usuarios que acceden a este tipo de aplicaciones, deberías activar 2FA:

- Desarrolladores con acceso a software de codificación

- Ingenieros con acceso a rastreadores de red

- Administradores de TI con acceso a software de configuración de cortafuegos y enrutadores

- Contables con acceso a aplicaciones de nóminas

- Miembros del equipo de ventas con acceso a sistemas de gestión de relaciones con los clientes (CRM)

- Personal de recursos humanos (RRHH) con acceso a programas informáticos de gestión de recursos humanos

¿Y si los usuarios mencionados acceden a estas aplicaciones a través de una VPN? Una VPN crea una especie de túnel a través de Internet, cifrando la información intercambiada entre los usuarios y los sistemas a los que acceden. Pero una VPN no puede determinar si la entidad que introdujo las credenciales correctas para "SallyB" es SallyB. Por lo tanto, con o sin VPN, si la función de un usuario permite el acceso a datos sensibles, debe activar 2FA para protegerlos.

{{CTAEMBED_IDENTIFIER}}

Configuración de 2FA en GO-Global

Habilitar 2FA en un servidor GO-Global que aloja aplicaciones Windows es un proceso sencillo. Para empezar, seleccione Opciones de host en el menú Herramientas de la Consola de administración y haga clic en la ficha Autenticación. Desde esa pantalla, haga clic en "Requerir autenticación de dos factores". Después de hacer clic en "Aceptar", se habilita 2FA. (Véase la figura 2.)

Cada vez que los usuarios se conectan a un host GO-Global habilitado para 2FA, el sistema les pide primero que introduzcan su nombre de usuario y contraseña a través del cuadro de diálogo Iniciar sesión. (Véase la Figura 3.) Cuando los usuarios hacen clic en "Iniciar sesión" por primera vez, el sistema les pide que se registren para 2FA y describe los dos pasos necesarios para hacerlo.

- El paso 1 pide a los usuarios que descarguen una aplicación de autenticación en su teléfono. Los usuarios pueden instalar la aplicación que elijan (por ejemplo, Google Authenticator, Authy, Duo Mobile y LastPass Authenticator).

- El paso 2 pide a los usuarios que abran la aplicación, pulsen "añadir" o "+" y escaneen el código QR que se muestra. (Véase la figura 4.) El código QR escaneado vincula a este usuario y a este teléfono con GO-Global. (Los usuarios sólo tienen que escanear el código QR una vez, independientemente del número de hosts GO-Global habilitados para 2FA a los que accedan, siempre que habilite los "perfiles itinerantes" en la Admin Console).

Tras recibir el código QR escaneado, el host GO-Global muestra un cuadro de diálogo en el que se pide a los usuarios que introduzcan el código de 6 dígitos de la aplicación de autenticación y, a continuación, hagan clic en "Aceptar". La aplicación actualiza automáticamente estos códigos cada 60 segundos. Cuando un usuario ha introducido el código actual correcto, el host GO-Global abre App Controller, que muestra las aplicaciones Windows publicadas.

Explicar este proceso por escrito requiere varios cientos de palabras, pero llevarlo a cabo en directo sólo unos segundos.

SSO: el poder de uno

Activar la 2FA ayuda a los sistemas a garantizar que "SallyB" es la persona a la que representan sus credenciales. Pero la 2FA no ayuda a SallyB a recordar sus contraseñas, y lo más probable es que tenga muchas.

Según OneLogin, proveedor de soluciones de gestión de acceso, el 68% de los usuarios cambia entre diez aplicaciones cada hora. Si los usuarios son meticulosos con la seguridad, eso significa que pueden introducir hasta diez contraseñas únicas cada hora. Pero la mayoría de los usuarios no son meticulosos, así que reutilizan la misma contraseña o recurren a otras opciones menos seguras.

La solución es activar el inicio de sesión único (SSO). SSO es una herramienta de autenticación de usuarios que les permite iniciar sesión y acceder a múltiples aplicaciones, sitios web, datos y estaciones de trabajo utilizando un único conjunto de credenciales gestionado de forma centralizada. El SSO se considera una práctica recomendada en materia de seguridad de acceso. De hecho, el Centro Nacional de Ciberseguridad (NCSC) del Reino Unido cita una "única fuente sólida de identidad de usuario" como principio clave de la arquitectura de confianza cero.

Para implantar el SSO, las organizaciones se asocian con un proveedor de identidades (IdP). Los IdP utilizan un protocolo, como OpenID Connect, para establecer la confianza entre los usuarios de una organización y las aplicaciones integradas en el SSO. Los usuarios inician sesión en el IdP, que genera un token de acceso único. El IdP utiliza este token para permitir a los usuarios el acceso a las aplicaciones integradas a las que tienen derechos.

Eliminar la necesidad de que los usuarios introduzcan credenciales diferentes para cada aplicación hace felices a todos. Los usuarios están contentos porque normalmente inician sesión sólo una vez al día en el IdP. Para usted, el SSO simplifica el proceso de auditoría y gestión de usuarios. Los equipos de seguridad pueden definir y aplicar requisitos de contraseña más estrictos. Y los servicios de asistencia reciben menos llamadas para restablecer contraseñas.

SSO para aplicaciones Windows

Lamentablemente, el SSO sólo ha estado disponible para aplicaciones basadas en web, no para aplicaciones Windows. El problema ha sido que con Windows, los usuarios inician sesión directamente en el sistema operativo con un nombre de usuario y una contraseña, tras lo cual Winlogon carga el perfil del usuario. Dado que el sistema operativo Windows requiere un nombre de usuario y una contraseña, normalmente no se pueden incluir aplicaciones Windows en implementaciones de SSO en la nube sin un proveedor de credenciales personalizado.

Las soluciones SSO para aplicaciones Windows disponibles, como Citrix NetScaler Unified Gateway integrado con Citrix Hypervisor, tienen fama de ser caras y complejas.

GO-Global está dispuesta a cambiar esa reputación.

Disponible como opción adicional, la función de autenticación OpenID Connect de GO-Global ofrece SSO con una sencilla configuración a una fracción del coste de otras soluciones SSO para aplicaciones Windows. GO-Global permite SSO para aplicaciones Windows a través de IdPs que soportan OpenID Connect, incluyendo Okta, OneLogin, Microsoft Active Directory Federated Services, y Microsoft Azure AD Seamless SSO. Cuando está configurado, GO-Global OpenID Connect permite a los usuarios que inician sesión en un IdP acceder a aplicaciones Windows en hosts GO-Global desde sus navegadores sin tener que volver a introducir sus credenciales.

Configuración de SSO en GO-Global

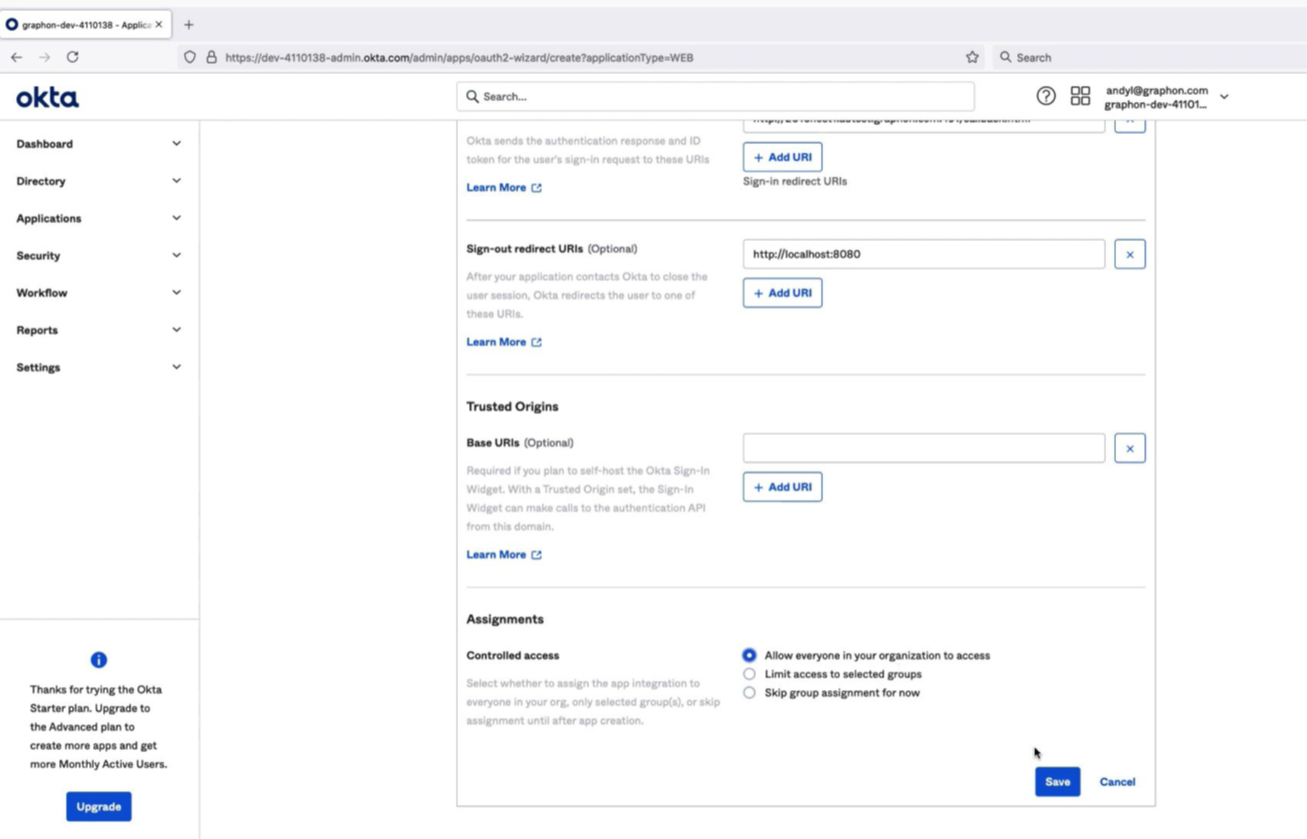

Para integrar hosts GO-Global con el IdP de su organización, comience por configurar el IdP para que reconozca y trabaje con GO-Global. La configuración específica depende naturalmente del IdP en particular. Por ejemplo, para Okta, entre otras cosas, tendrá que especificar el protocolo (es decir, OpenID Connect), la URL de redirección al host GO-Global y el grado en que desea controlar el acceso al host. (Por ejemplo, podría limitar el acceso a determinados grupos o permitir el acceso a todos).

Para mayor comodidad, GraphOn le recomienda que copie algunos de los parámetros del IdP (por ejemplo, ID de cliente, Secreto de cliente y URL de redirección) en el Bloc de notas para poder pegarlos más tarde en la Consola de administración de GO-Global. (Consulte la Figura 5.)

Una vez que haya configurado su IdP, configure el host GO-Global. Para ello, vaya a la consola de administración de GO-Global, seleccione Opciones de host en el menú Herramientas y haga clic en la ficha Autenticación. A partir de aquí, la configuración del host GO-Global para utilizar su IdP requiere poco más que pegar la configuración mencionada en los campos correspondientes.

Con el host GO-Global integrado con su IdP, los usuarios introducen sus credenciales de IdP (cuando se les solicite) para acceder al host desde su navegador Web. Después de introducir sus credenciales y la URL del host, los usuarios ven App Controller, que muestra las aplicaciones Windows publicadas.

Cuando los usuarios se autentican mediante OpenID Connect en el IdP, se autentican automáticamente en Windows según las opciones que seleccione. Por ejemplo, si el IdP está integrado con el Active Directory de su organización, puede configurar GO-Global para que los usuarios firmen automáticamente en sus dominios de usuario.

Para una mayor seguridad y facilidad de acceso, debería aprovechar el SSO siempre que sea posible. GO-Global facilita (y abarata) la inclusión de aplicaciones Windows entre sus opciones SSO.

¿Cuándo puede ser necesario utilizar tanto la 2FA como el SSO?

¿Cuándo podría querer implementar tanto 2FA como SSO? La respuesta sencilla (pero no siempre práctica) es "siempre que sea posible". La respuesta más práctica y siempre acertada es que, para proteger la información confidencial de accesos no autorizados, debe activar la 2FA. Cuando lo haga, NCSC recomienda que también aproveche el SSO para mitigar la "fricción" que introduce la 2FA. La 2FA ayuda a los sistemas a garantizar que los usuarios que intentan acceder son los usuarios a los que representan sus credenciales, y el SSO evita prácticas descuidadas con las contraseñas que pueden dar lugar a una brecha.

Con GO-Global, tiene los medios para habilitar tanto 2FA como SSO para cualquier aplicación Windows que publique en hosts GO-Global.

Para obtener más información, solicite una demostración aquí o descargue una versión de prueba gratuita de 30 días.

Vea cómo GO-Global ofrece una solución sencilla y rentable