Segurança: 2FA e SSO para aplicativos Windows em 2026

Este blog aborda as circunstâncias em que você pode optar por ativar a 2FA, o SSO, ambos ou nenhum deles para proteger o acesso aos aplicativos do Windows. A discussão gira em torno de como configurar essas medidas de segurança com o GraphOn GO-Global. O GO-Global é uma ferramenta de publicação de aplicativos do Windows que permite o acesso seguro a aplicativos do Windows de onde quer que os usuários estejam, usando qualquer dispositivo compatível com um navegador - seja um Surface Pro, Dell XPS, MacBook Air, Samsung Galaxy ou um dos muitos outros tipos. (Para obter mais informações sobre os recursos de segurança inerentes ao GO-Global, consulte "Projetado com a segurança em mente").

Quando você começa a explorar as práticas recomendadas de gerenciamento de identidade e acesso (IAM), é provável que encontre um grande número de fontes confiáveis que oferecem uma grande variedade de recomendações. Mas também encontrará alguns denominadores comuns que se aplicam a pequenas e médias empresas (SMBs), empresas e provedores de serviços em nuvem, independentemente dos ativos que estejam protegendo:

- As contas digitais dos usuários devem ser protegidas com credenciais, como senhas. O ideal é que as políticas determinem critérios para senhas fortes e ressaltem a importância de manter as credenciais em segredo e seguras.

- As credenciais que permitem o acesso a aplicativos que expõem informações confidenciais devem ser verificadas com alguma forma de autenticação multifator (MFA), como a autenticação de dois fatores (2FA). A 2FA ajuda a confirmar que os usuários são (em carne e osso) os usuários que suas credenciais representam.

- O logon único (SSO) protege melhor as credenciais contra os erros humanos (como o esquecimento e a reutilização de senhas) e reduz a percepção do inconveniente da autenticação de dois fatores.

Os princípios que você emprega e quando dependem de diversas variáveis. Entre outras coisas, você precisará considerar as informações expostas pelos aplicativos aos quais os usuários têm direitos. Também será necessário considerar como os usuários acessam esses aplicativos. Os usuários estão no escritório ou trabalhando remotamente? Os aplicativos estão em um data center corporativo ou na nuvem? Os usuários remotos acessarão os aplicativos pela Internet? Com ou sem a criptografia proporcionada por uma VPN?

A Internet não sabe que você é um cachorro

Apesar das medidas de segurança cibernética cada vez mais sofisticadas, o método básico de autenticação continua sendo a senha, que confirma a identidade com base em algo que os usuários conhecem. Seja para acessar seus telefones, acessar o e-mail do trabalho ou fazer login em aplicativos essenciais aos negócios, os usuários inserem combinações de letras, números e caracteres especiais inventados por eles mesmos.

O problema com as senhas são os usuários. Eles gostam de senhas curtas porque são mais fáceis de lembrar, mas as senhas curtas também são mais fáceis de adivinhar. Sabendo disso, os administradores e os aplicativos insistem para que os usuários criem senhas mais longas, que são mais difíceis de decifrar, mas podem ser mais difíceis de lembrar. (Consulte "O novo forte: fácil de lembrar, difícil de decifrar").

Quando os usuários têm dezenas de contas que exigem senhas complexas, eles tendem a recorrer a práticas pouco seguras: eles as anotam ou, pior e mais comum, as reutilizam. Pelo menos 65% dos usuários reutilizam senhas e 13% usam a mesma senha para todas as contas e dispositivos.

Não é de surpreender que as senhas sejam a fonte de um vetor de ataque notoriamente comum: credenciais comprometidas. De fato, de acordo com um relatório recente da IBM e da Ponemon, as "credenciais comprometidas" foram o vetor de ataque inicial mais comum em 2021, levando a 20% de todas as violações de dados.

Não importa quão "seguras" sejam as senhas, os invasores podem expô-las. Mesmo que SallyB crie uma senha que levaria 23 duodecilhões de anos para ser descoberta por um computador, isso só será verdade se ela a mantiver em segredo. (Consulte a Figura 1.) Mas talvez SallyB forneça, sem querer, todas as respostas às perguntas de redefinição de senha em sua conta do Facebook. Ou talvez ela receba um e-mail e clique no link incorporado, que a leva a um site doppelganger para fazer login, onde um invasor captura suas credenciais.

Com base apenas nas credenciais, os sistemas não podem saber se "SallyB" é de fato SallyB. O motivo parece bobo, mas é verdadeiro: os computadores não podem ver.

2FA: se os sistemas tivessem visão

Habilitar a 2FA é como dar visão aos seus sistemas. A 2FA requer duas formas distintas de identificação para autenticação. A primeira forma é geralmente algo que os usuários conhecem (por exemplo, uma senha). A segunda é geralmente algo que os usuários possuem, como um código enviado por texto ou, para uma opção mais segura, um código gerado por um aplicativo autenticador instalado no telefone do usuário.

Para impedir a 2FA que se baseia nesses códigos, os invasores precisariam não apenas das credenciais de um usuário, mas também do telefone desse usuário. Essa camada adicional de segurança é extremamente eficaz. De fato, de acordo com um estudo do Google de 2019, o uso da 2FA com um prompt no dispositivo impede 100% dos ataques automatizados de bots, 99% dos ataques de phishing em massa e 90% dos ataques direcionados.

Não é de surpreender que a 2FA seja amplamente considerada uma prática recomendada para proteger o acesso remoto e seja um requisito para qualquer arquitetura de confiança zero.

Quando ativar a 2FA

Em que circunstâncias você deve ativar a 2FA? A resposta simples é a seguinte: ative a 2FA em qualquer sistema que exponha informações confidenciais ou privilegiadas.

Ativar a 2FA para cada sistema pode não ser a melhor opção. Os usuários podem se deparar com situações em que a 2FA pode impedir o acesso - o sinal do celular está fraco, por exemplo, ou o telefone foi perdido ou roubado. É verdade que a maioria dos sistemas 2FA tem soluções alternativas para situações como essas. Por exemplo, o GO-Global permite redefinir códigos no Admin Console para que os usuários possam obter acesso a hosts habilitados para 2FA mesmo que percam o telefone. No entanto, você deve pesar a inconveniência percebida da 2FA em relação ao que os usuários têm direito de acessar.

Por exemplo, considere o conjunto comum de aplicativos que você disponibiliza para todos (por exemplo, Office 365, software de controle de tempo, produtos Adobe). Se esses aplicativos forem executados por trás do firewall, apenas as credenciais dos usuários locais serão suficientes. Mesmo para usuários remotos, supondo que eles tenham direitos apenas sobre o conjunto comum de aplicativos com acesso a dados não confidenciais, as credenciais por si só seriam suficientes. Mas você deve se perguntar: "Se 'SallyB' não for SallyB, mas um invasor, o que está em risco?"

No caso de aplicativos que podem expor dados confidenciais, vale a pena aceitar algumas reclamações pelo pequeno inconveniente que a 2FA pode causar ocasionalmente. Por exemplo, para esses tipos de usuários que acessam esses tipos de aplicativos, você deve ativar a 2FA:

- Desenvolvedores com acesso a software de codificação

- Engenheiros com acesso a sniffers de rede

- Administradores de TI com acesso a software de configuração de firewall e roteador

- Contadores com acesso a aplicativos de folha de pagamento

- Membros da equipe de vendas com acesso a sistemas de CRM (Customer Relationship Management)

- Pessoal de recursos humanos (RH) com acesso a software de HRM

E se os usuários listados acima estiverem acessando esses aplicativos por meio de uma VPN? Uma VPN cria uma espécie de túnel na Internet, criptografando as informações trocadas entre os usuários e os sistemas que eles acessam. Mas uma VPN não pode determinar se a entidade que inseriu as credenciais corretas para "SallyB" é SallyB. Portanto, com ou sem VPN, se a função de um usuário permitir o acesso a dados confidenciais, você deve ativar a 2FA para protegê-los.

{{CTAEMBED_IDENTIFIER}}

Configuração da 2FA no GO-Global

A ativação da 2FA em um servidor GO-Global que hospeda aplicativos Windows é um processo simples. Comece selecionando Host Options (Opções de host) no menu Tools (Ferramentas) do Admin Console e clique na guia Authentication (Autenticação). Nessa tela, clique em "Require two-factor authentication" (Exigir autenticação de dois fatores). Depois de clicar em "Ok", a 2FA é ativada. (Consulte a Figura 2.)

Toda vez que os usuários se conectam a um host GO-Global habilitado para 2FA, o sistema primeiro solicita que eles digitem seu nome de usuário e senha por meio da caixa de diálogo Sign In. (Consulte a Figura 3.) Quando os usuários clicam em "Sign In" (Entrar) pela primeira vez, o sistema solicita que eles se registrem para a 2FA e descreve as duas etapas necessárias para isso.

- A etapa 1 solicita que os usuários façam download de um aplicativo autenticador em seus telefones. Os usuários podem instalar o aplicativo que escolherem (por exemplo, Google Authenticator, Authy, Duo Mobile e LastPass Authenticator).

- A etapa 2 solicita que os usuários abram o aplicativo, cliquem em "adicionar" ou "+" e, em seguida, digitalizem o código QR exibido. (Consulte a Figura 4.) O código QR escaneado vincula esse usuário e esse telefone à GO-Global. (Os usuários só precisam escanear o código QR uma vez, independentemente de quantos hosts GO-Global habilitados para 2FA eles acessem - desde que você habilite "perfis de roaming" no Admin Console).

Após receber o código QR digitalizado, o host GO-Global exibe uma caixa de diálogo solicitando que os usuários insiram o código de 6 dígitos do aplicativo autenticador e, em seguida, cliquem em "Ok". O aplicativo atualiza automaticamente esses códigos a cada 60 segundos. Quando um usuário digita o código atual correto, o host GO-Global abre o App Controller, que exibe os aplicativos Windows publicados.

Embora a explicação desse processo por escrito exija algumas centenas de palavras, a execução do processo ao vivo leva apenas alguns segundos.

SSO: o poder de um

A ativação da 2FA ajuda os sistemas a garantir que "SallyB" é a pessoa que suas credenciais representam. Mas a 2FA não ajuda SallyB a lembrar suas senhas - e é provável que ela tenha muitas delas.

De acordo com o OneLogin, um provedor de soluções de gerenciamento de acesso, 68% dos usuários alternam entre dez aplicativos a cada hora. Se os usuários estiverem sendo minuciosos em relação à segurança, isso significa que eles podem estar digitando até dez senhas exclusivas a cada hora. Mas a maioria dos usuários não é meticulosa e, por isso, reutiliza a mesma senha ou recorre a outras opções menos seguras.

A solução é ativar o Single Sign On (SSO). O SSO é uma ferramenta de autenticação de usuário que permite que os usuários façam login e acessem vários aplicativos, sites, dados e estações de trabalho usando apenas um conjunto de credenciais gerenciado centralmente. O SSO é considerado uma prática recomendada em segurança de acesso. Na verdade, o National Cyber Security Centre (NCSC) do Reino Unido cita uma "fonte única e forte de identidade do usuário" como um princípio fundamental da arquitetura de confiança zero.

Para implementar o SSO, as organizações fazem parceria com um provedor de identidade (IdP). Os IdPs usam um protocolo, como o OpenID Connect, para estabelecer a confiança entre os usuários de uma organização e os aplicativos integrados ao SSO. Os usuários fazem login no IdP, que gera um token de acesso exclusivo. O IdP usa esse token para permitir que os usuários acessem os aplicativos integrados aos quais têm direitos.

A eliminação da necessidade de os usuários inserirem credenciais diferentes para cada aplicativo deixa todos satisfeitos. Os usuários ficam satisfeitos porque, normalmente, fazem login apenas uma vez por dia no IdP. Para você, o SSO simplifica o processo de auditoria e gerenciamento de usuários. As equipes de segurança podem definir e aplicar requisitos de senha mais rígidos. E os help desks recebem menos chamadas para redefinição de senhas.

SSO para aplicativos Windows

Infelizmente, o SSO tem estado historicamente disponível apenas para aplicativos baseados na Web - não para aplicativos do Windows. O problema é que, no Windows, os usuários fazem login diretamente no sistema operacional com um nome de usuário e uma senha, após o que o Winlogon carrega o perfil do usuário. Como o sistema operacional Windows exige um nome de usuário e uma senha, normalmente não é possível incluir aplicativos Windows em implementações de SSO na nuvem sem um provedor de credenciais personalizado.

As soluções de SSO para aplicativos Windows disponíveis, como o Citrix NetScaler Unified Gateway integrado ao Citrix Hypervisor, têm a reputação de serem caras e complexas.

A GO-Global está pronta para mudar essa reputação.

Disponível como uma opção complementar, o recurso de autenticação OpenID Connect da GO-Global oferece SSO com uma configuração fácil por uma fração do custo de outras soluções de SSO para aplicativos Windows. A GO-Global permite o SSO para aplicativos Windows por meio de IdPs que suportam o OpenID Connect, incluindo Okta, OneLogin, Microsoft Active Directory Federated Services e Microsoft Azure AD Seamless SSO. Quando configurado, o GO-Global OpenID Connect permite que os usuários que se inscrevem em um IdP acessem aplicativos Windows em hosts GO-Global a partir de seus navegadores sem precisar inserir novamente suas credenciais.

Configuração do SSO no GO-Global

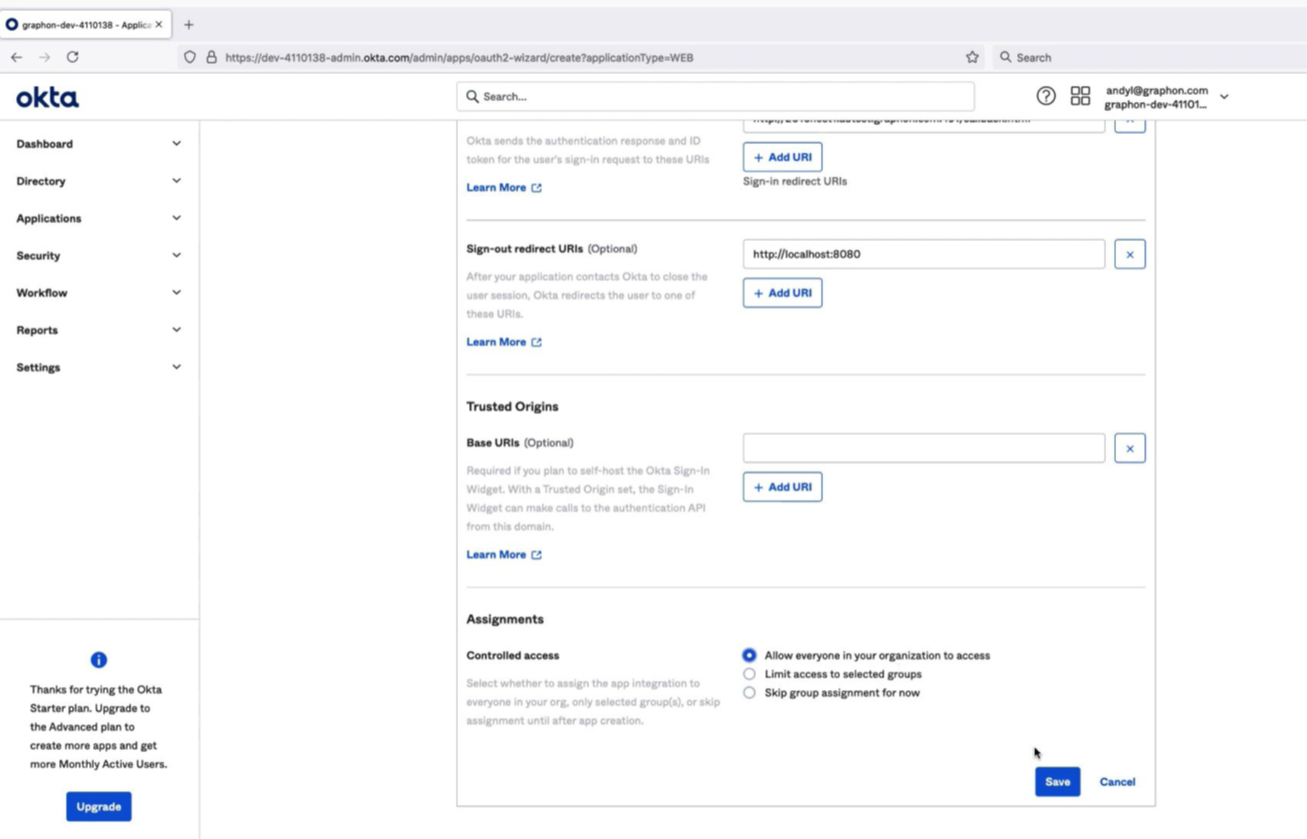

Para integrar os hosts da GO-Global com o IdP de sua organização, comece configurando o IdP para reconhecer e trabalhar com a GO-Global. A configuração específica depende naturalmente do IdP específico. Por exemplo, para o Okta, entre outras coisas, você precisará especificar o protocolo (ou seja, OpenID Connect), a URL de redirecionamento para o host GO-Global e o grau em que deseja controlar o acesso ao host. (Por exemplo, você pode limitar o acesso a grupos selecionados ou permitir o acesso a todos).

Por uma questão de conveniência, a GraphOn recomenda que você copie algumas das configurações de IdP (por exemplo, Client ID, Client Secret e Redirect URL) no Bloco de Notas para que possa colá-las posteriormente no Admin Console da GO-Global. (Consulte a Figura 5.)

Depois de configurar seu IdP, configure o host da GO-Global. Para fazer isso, vá para o GO-Global Admin Console, selecione Host Options no menu Tools e clique na guia Authentication. A partir daí, configurar o host GO-Global para usar seu IdP requer pouco mais do que colar as configurações mencionadas acima nos campos apropriados.

Com o GO-Global Host integrado ao seu IdP, os usuários inserem suas credenciais de IdP (quando solicitado) para acessar o host a partir do navegador da Web. Depois de inserir suas credenciais e a URL do host, os usuários veem o App Controller, que exibe os aplicativos Windows publicados.

Quando os usuários são autenticados via OpenID Connect para o IdP, eles são autenticados automaticamente no Windows de acordo com as opções selecionadas. Por exemplo, se o IdP estiver integrado ao Active Directory da sua organização, você poderá configurar o GO-Global para assinar automaticamente os usuários em seus domínios de usuário.

Para maior segurança e facilidade de acesso, você deve aproveitar o SSO sempre que possível. A GO-Global torna mais fácil (e menos dispendioso) incluir aplicativos Windows entre suas opções de SSO.

Quando você pode querer tanto a 2FA quanto o SSO?

Quando você pode querer implementar a 2FA e o SSO? A resposta simples (mas nem sempre prática) é "sempre que possível". A resposta mais prática e sempre sensata é que, para proteger informações confidenciais contra acesso não autorizado, você deve ativar a 2FA. Ao fazer isso, a NCSC recomenda que você também aproveite o SSO para reduzir o "atrito" que a 2FA introduz. A 2FA ajuda os sistemas a garantir que os usuários que tentam acessar sejam os usuários que suas credenciais representam, e o SSO evita práticas de senha descuidadas que podem levar a uma violação.

Com a GO-Global, você tem os meios para ativar a 2FA e o SSO para todos os aplicativos Windows que você publica nos hosts da GO-Global.

Para saber mais, solicite uma demonstração aqui ou faça o download de uma avaliação gratuita de 30 dias.

Veja como a GO-Global oferece uma solução simples e econômica