الأمان: المصادقة الثنائية (2FA) وتسجيل الدخول الأحادي (SSO) لتطبيقات Windows في عام 2026

تغطي هذه المدونة الظروف التي قد تختار في ظلها تمكين المصادقة الثنائية أو المصادقة الآمنة أو كليهما أو كليهما لتأمين الوصول إلى تطبيقات ويندوز. تتمحور المناقشة حول كيفية تكوين هذه التدابير الأمنية باستخدام GraphOn GO-Global. GO-Global هي أداة لنشر تطبيقات ويندوز تتيح الوصول الآمن إلى تطبيقات ويندوز من أي مكان يتواجد فيه المستخدمون باستخدام أي جهاز يدعم المتصفح سواء كان جهاز Surface Pro أو Dell XPS أو MacBook Air أو Samsung Galaxy أو أي نوع من الأنواع الأخرى. (لمزيد من المعلومات حول ميزات الأمان المتأصلة في GO-Global، راجع "مصمم مع وضع الأمان في الاعتبار").

عندما تبدأ في استكشاف أفضل ممارسات إدارة الهوية والوصول (IAM)، من المرجح أن تجد عدداً هائلاً من المصادر ذات السمعة الطيبة التي تقدم مجموعة كبيرة من التوصيات. ولكنك ستجد أيضًا بعض القواسم المشتركة التي تنطبق على الشركات الصغيرة والمتوسطة الحجم (SMBs) والشركات ومقدمي الخدمات السحابية على حد سواء، بغض النظر عن الأصول التي تحميها:

- يجب حماية حسابات المستخدمين الرقمية ببيانات اعتماد مثل كلمات المرور. ومن الناحية المثالية، تملي السياسات معايير لكلمات المرور القوية وتؤكد على أهمية الحفاظ على سرية بيانات الاعتماد وأمانها.

- يجب التحقق من بيانات الاعتماد التي تسمح بالوصول إلى التطبيقات التي تكشف عن معلومات حساسة باستخدام شكل من أشكال المصادقة متعددة العوامل (MFA)، مثل المصادقة الثنائية (2FA). تساعد المصادقة الثنائية على تأكيد أن المستخدمين هم (بشحمهم ولحمهم) المستخدمون الذين تمثلهم بيانات اعتمادهم.

- يعمل تسجيل الدخول الأحادي (SSO) على حماية بيانات الاعتماد بشكل أفضل من الأخطاء البشرية (مثل نسيان كلمات المرور وإعادة استخدامها) ويخفف من الإزعاج المتصور للمصادقة الثنائية.

تعتمد المبادئ التي تستخدمها ومتى تعتمد على عدة متغيرات. من بين أمور أخرى، ستحتاج إلى النظر في المعلومات التي تعرضها التطبيقات التي يتمتع المستخدمون بحقوقها. ستحتاج أيضًا إلى التفكير في كيفية وصول المستخدمين إلى تلك التطبيقات. هل المستخدمون في المكتب أم يعملون عن بُعد؟ هل التطبيقات في مركز بيانات المؤسسة أم في السحابة؟ هل سيصل المستخدمون عن بعد إلى التطبيقات عبر الإنترنت؟ مع أو بدون التشفير الذي توفره الشبكة الافتراضية الخاصة؟

الإنترنت لا يعرف أنك كلب

على الرغم من تدابير الأمن السيبراني المتطورة بشكل متزايد، تظل طريقة المصادقة الأساسية هي كلمة المرور، التي تؤكد الهوية بناءً على شيء يعرفه المستخدمون. سواء أكان الدخول إلى هواتفهم، أو الوصول إلى البريد الإلكتروني للعمل، أو تسجيل الدخول إلى التطبيقات المهمة للأعمال، يقوم المستخدمون بإدخال مجموعات من الحروف والأرقام والأحرف الخاصة التي اخترعوها بأنفسهم للقيام بذلك.

مشكلة كلمات المرور هي المستخدمين. فهم يحبون كلمات المرور القصيرة لأنها أسهل في التذكر، ولكن كلمات المرور القصيرة أسهل في التخمين أيضاً. ولمعرفة ذلك، يصر المدراء والتطبيقات على أن ينشئ المستخدمون كلمات مرور أطول، والتي يصعب اختراقها ولكن يصعب تذكرها. (انظر "القوي الجديد: سهل التذكر، صعب الاختراق").

عندما يكون لدى المستخدمين العشرات من الحسابات التي تتطلب كلمات مرور معقدة، فإنهم يميلون إلى اللجوء إلى ممارسات أقل أمانًا: فهم يكتبون كلمات المرور أو الأسوأ والأكثر شيوعًا هو إعادة استخدامها. ما لا يقل عن 65% من المستخدمين يعيدون استخدام كلمات المرور و13% يستخدمون كلمة المرور نفسها لجميع الحسابات والأجهزة.

ليس من المستغرب أن تكون كلمات المرور هي مصدر ناقل الهجوم الشائع المعروف: بيانات الاعتماد المخترقة. في الواقع، وفقًا لتقرير صدر مؤخرًا عن شركة IBM و Ponemon، كانت "بيانات الاعتماد المخترقة" هي أكثر ناقلات الهجوم الأولية شيوعًا في عام 2021، مما أدى في النهاية إلى 20٪ من جميع حالات اختراق البيانات.

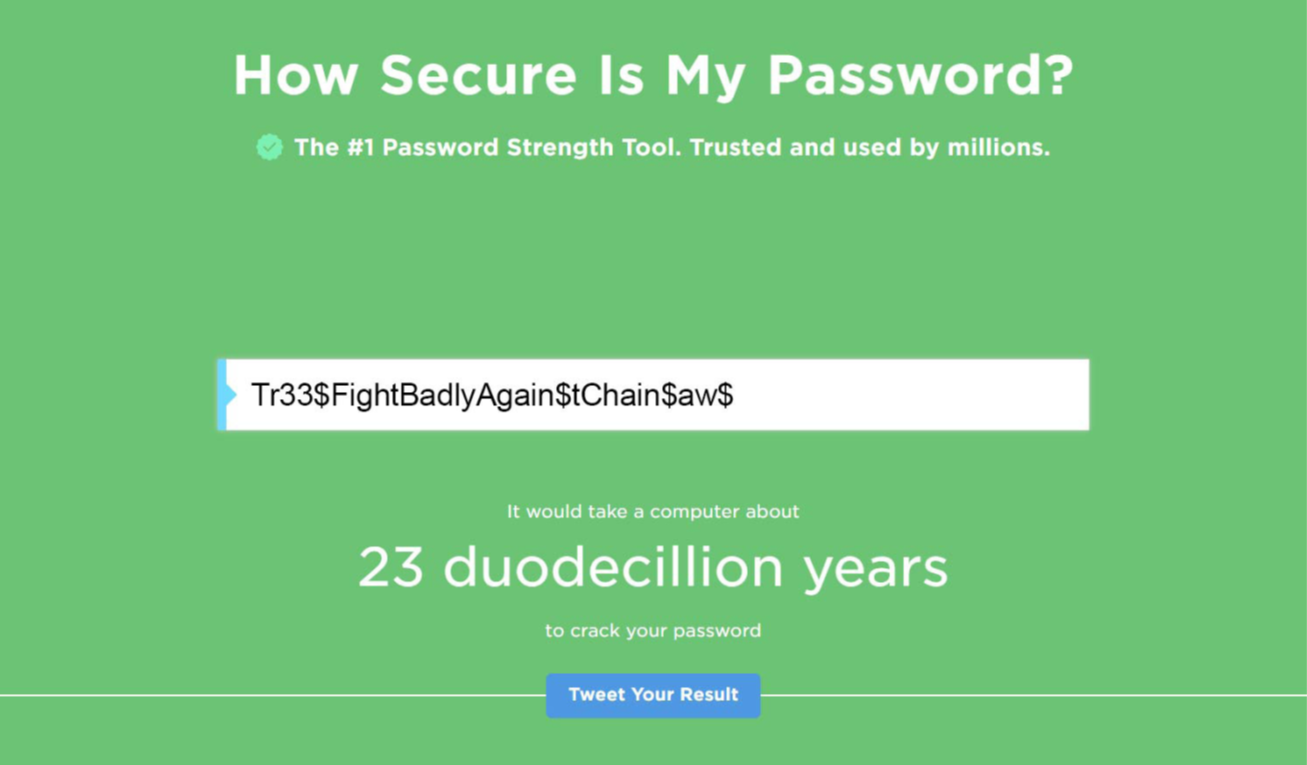

بغض النظر عن مدى "أمان" كلمات المرور، يمكن للمهاجمين كشفها. حتى لو أنشأت "سالي ب" كلمة مرور قد يستغرق اختراقها 23 ديسيليون سنة من قبل جهاز كمبيوتر، فإن ذلك يبقى صحيحًا فقط إذا حافظت على سريتها. (انظر الشكل 1.) ولكن ربما تقدم سالي ب عن غير قصد جميع الإجابات على أسئلة إعادة تعيين كلمة المرور الخاصة بها في حسابها على فيسبوك. أو ربما تتلقى بريدًا إلكترونيًا وتنقر على الرابط المضمن، والذي يأخذها إلى موقع مشابه لتسجيل الدخول، حيث يلتقط المهاجم بيانات اعتمادها.

استنادًا إلى بيانات الاعتماد وحدها، لا يمكن للأنظمة معرفة ما إذا كانت "سالي ب" هي في الواقع سالي ب. يبدو السبب سخيفًا ولكنه مع ذلك صحيح: لا يمكن لأجهزة الكمبيوتر أن ترى.

2FA: إذا كان للأنظمة رؤية

يشبه تمكين المصادقة الثنائية (2FA) منح أنظمتك رؤية. يتطلب المصادقة الثنائية (2FA) شكلين مختلفين من أشكال التعريف للمصادقة. الشكل الأول هو بشكل عام شيء يعرفه المستخدمون (على سبيل المثال، كلمة مرور). أما الشكل الثاني فهو عادةً شيء يمتلكه المستخدمون، مثل رمز يتم إرساله عبر رسالة نصية أو، لخيار أكثر أمانًا، رمز يتم إنشاؤه بواسطة تطبيق مصادقة مثبت على هاتف المستخدم.

ولإحباط المصادقة الثنائية التي تعتمد على مثل هذه الرموز، لن يحتاج المهاجمون إلى بيانات اعتماد المستخدم فحسب، بل سيحتاجون أيضًا إلى هاتف هذا المستخدم. هذه الطبقة الإضافية من الأمان فعالة للغاية. في الواقع، وفقًا لدراسة أجرتها Google في عام 2019، فإن استخدام المصادقة الثنائية مع مطالبة على الجهاز يمنع 100% من هجمات الروبوتات الآلية، و99% من هجمات التصيد الاحتيالي الجماعي، و90% من الهجمات المستهدفة.

ليس من المستغرب أن المصادقة الثنائية تعتبر على نطاق واسع من أفضل الممارسات لتأمين الوصول عن بُعد، وهي شرط لأي بنية خالية من الثقة.

متى يتم تمكين المصادقة الثنائية (2FA)

تحت أي ظروف يجب تمكين المصادقة الثنائية (2FA)؟ الإجابة البسيطة هي: تمكين المصادقة الثنائية لأي نظام يعرض معلومات حساسة أو مميزة.

قد لا يكون تمكين المصادقة الثنائية لكل نظام هو الخيار الأفضل. يمكن أن يواجه المستخدمون مواقف يمكن أن تعيق المصادقة الثنائية الوصول - على سبيل المثال إذا كانت إشارة هاتفهم الخلوي غير واضحة، أو إذا فُقد هاتفهم أو سُرق. من المؤكد أن معظم أنظمة المصادقة الثنائية لديها حلول بديلة لمثل هذه الحالات. على سبيل المثال، يسمح لك GO-Global بإعادة تعيين الرموز من داخل وحدة تحكم المسؤول بحيث يمكن للمستخدمين الوصول إلى المضيفين الذين يدعمون المصادقة الثنائية حتى لو فقدوا هواتفهم. ومع ذلك، يجب عليك الموازنة بين الإزعاج المتصور للمصادقة الثنائية (2FA) وبين ما يحق للمستخدمين الوصول إليه.

على سبيل المثال، ضع في اعتبارك مجموعة التطبيقات المشتركة التي تتيحها للجميع (على سبيل المثال، Office 365، وبرامج حفظ الوقت، ومنتجات Adobe). إذا كانت هذه التطبيقات تعمل خلف جدار الحماية الخاص بك، فإن بيانات الاعتماد وحدها للمستخدمين المحليين ستكون كافية. حتى بالنسبة للمستخدمين عن بُعد، بافتراض أن لديهم حقوقًا في مجموعة التطبيقات المشتركة فقط مع إمكانية الوصول إلى البيانات غير الحساسة، يمكن القول إن بيانات الاعتماد وحدها تكفي. ولكن يجب أن تسأل نفسك، "إذا لم يكن "سالي ب" هو سالي ب بل مهاجم، فما هو الخطر؟

بالنسبة للتطبيقات التي يُحتمل أن تكشف بيانات حساسة، فإن الإزعاج الطفيف الذي قد يسببه المصادقة الثنائية (2FA) في بعض الأحيان يستحق أن يتم التعامل معه. على سبيل المثال، بالنسبة لهذه الأنواع من المستخدمين الذين يدخلون إلى هذه الأنواع من التطبيقات، يجب تمكين المصادقة الثنائية:

- المطورون الذين لديهم إمكانية الوصول إلى برامج الترميز

- المهندسون الذين لديهم إمكانية الوصول إلى أجهزة استنشاق الشبكة

- مسؤولو تكنولوجيا المعلومات الذين لديهم إمكانية الوصول إلى برامج تهيئة جدار الحماية والموجهات

- المحاسبون الذين لديهم إمكانية الوصول إلى تطبيقات كشوف المرتبات

- أعضاء فريق المبيعات الذين لديهم إمكانية الوصول إلى أنظمة إدارة علاقات العملاء (CRM)

- موظفو الموارد البشرية الذين لديهم إمكانية الوصول إلى برامج إدارة الموارد البشرية

ماذا لو كان المستخدمون المذكورون أعلاه يصلون إلى هذه التطبيقات عبر شبكة افتراضية خاصة (VPN)؟ تنشئ الشبكة الافتراضية الخاصة نفقًا من نوع ما عبر الإنترنت، حيث تقوم بتشفير المعلومات المتبادلة بين المستخدمين والأنظمة التي يصلون إليها. لكن لا يمكن للشبكة الافتراضية الخاصة تحديد ما إذا كان الكيان الذي أدخل بيانات الاعتماد الصحيحة لـ "سالي ب" هو سالي ب. لذلك، مع وجود شبكة افتراضية خاصة أو بدونها، إذا كان دور المستخدم يسمح بالوصول إلى البيانات الحساسة، يجب تمكين المصادقة الثنائية لحمايتها.

{{CTAEMBED_IDENTIFIER}}

إعداد المصادقة الثنائية في GO-Global

يعد تمكين المصادقة الثنائية على خادم GO-Global الذي يستضيف تطبيقات ويندوز عملية بسيطة. يمكنك البدء بتحديد خيارات المضيف من قائمة الأدوات في وحدة تحكم المسؤول والنقر على علامة التبويب المصادقة. من تلك الشاشة، تنقر على "طلب مصادقة ثنائية". بعد النقر على "موافق"، يتم تمكين المصادقة الثنائية. (انظر الشكل 2.).

في كل مرة يتصل فيها المستخدمون بمضيف GO-Global الممكّن للمصادقة الثنائية، يطالبهم النظام أولاً بإدخال اسم المستخدم وكلمة المرور الخاصة بهم عبر مربع حوار تسجيل الدخول. (انظر الشكل 3.) عندما ينقر المستخدمون على "تسجيل الدخول" للمرة الأولى، يطالبهم النظام بالتسجيل في المصادقة الثنائية ويصف الخطوتين المطلوبتين للقيام بذلك.

- تطالب الخطوة 1 المستخدمين بتنزيل تطبيق مصادقة على هواتفهم. يمكن للمستخدمين تثبيت التطبيق الذي يختارونه (مثل Google Authenticator وAuthy وDuo Mobile وLastPass Authenticator).

- تطالب الخطوة 2 المستخدمين بفتح التطبيق والنقر على "إضافة" أو "+" ثم مسح رمز الاستجابة السريعة المعروض. (انظر الشكل 4.) يربط رمز الاستجابة السريعة الممسوح ضوئيًا هذا المستخدم وهذا الهاتف ب GO-Global. (يحتاج المستخدمون فقط إلى مسح رمز الاستجابة السريعة مرة واحدة بغض النظر عن عدد مضيفي GO-Global الممكّنين للمصادقة الثنائية الذين يصلون إليه - طالما أنك قمت بتمكين "ملفات تعريف التجوال" في وحدة تحكم المسؤول).

بعد تلقي رمز الاستجابة السريعة الممسوح ضوئياً، يعرض مضيف GO-Global مربع حوار يطالب المستخدمين بإدخال الرمز المكوّن من 6 أرقام من تطبيق المصادقة ثم النقر على "موافق". يقوم التطبيق بتحديث هذه الرموز تلقائياً كل 60 ثانية. عندما يقوم المستخدم بإدخال الرمز الحالي الصحيح، يقوم مضيف GO-Global بفتح وحدة التحكم بالتطبيقات، والتي تعرض تطبيقات ويندوز المنشورة.

بينما يستغرق شرح هذه العملية كتابةً بضع مئات من الكلمات، فإن تنفيذ العملية على الهواء مباشرةً لا يستغرق سوى بضع ثوانٍ فقط.

SSO: قوة الواحد

يساعد تمكين المصادقة الثنائية (2FA) الأنظمة على التأكد من أن "سالي ب" هي الشخص الذي تمثله بيانات اعتمادها. لكن المصادقة الثنائية لا تساعد "سالي ب" على تذكر كلمات المرور الخاصة بها - والاحتمالات أن لديها الكثير منها.

وفقًا لشركة OneLogin، إحدى الشركات المزوّدة لحلول إدارة الوصول، فإن 68% من المستخدمين يتنقلون بين عشرة تطبيقات كل ساعة. إذا كان المستخدمون دقيقين بشأن الأمان، فهذا يعني أنهم من المحتمل أن يدخلوا ما يصل إلى عشر كلمات مرور فريدة كل ساعة. ولكن معظم المستخدمين ليسوا دقيقين، لذلك يعيدون استخدام كلمة المرور نفسها أو يلجأون إلى خيارات أخرى أقل أماناً.

الحل هو تمكين الدخول الموحد (SSO). SSO هي أداة مصادقة المستخدم التي تسمح للمستخدمين بتسجيل الدخول والوصول إلى العديد من التطبيقات ومواقع الويب والبيانات ومحطات العمل باستخدام مجموعة واحدة فقط من بيانات الاعتماد المدارة مركزيًا. يعتبر SSO من أفضل الممارسات في أمان الوصول. في الواقع، يشير المركز الوطني للأمن السيبراني في المملكة المتحدة (NCSC) إلى "مصدر واحد قوي لهوية المستخدم" كمبدأ رئيسي لبنية انعدام الثقة.

لتنفيذ SSO، تدخل المؤسسات في شراكة مع موفر هوية (IdP). يستخدم مزودو الهويات بروتوكولاً، مثل OpenID Connect، لإنشاء الثقة بين مستخدمي المؤسسة والتطبيقات المدمجة في SSO. يقوم المستخدمون بتسجيل الدخول إلى مزود الهوية، الذي يقوم بعد ذلك بإنشاء رمز وصول فريد. يستخدم معرّف الهوية هذا الرمز المميز للسماح للمستخدمين بالوصول إلى التطبيقات المدمجة التي لديهم حقوق الوصول إليها.

إن التخلص من حاجة المستخدمين إلى إدخال بيانات اعتماد مختلفة لكل تطبيق يجعل الجميع سعداء. يشعر المستخدمون بالسعادة لأنهم عادةً ما يقومون بتسجيل الدخول مرة واحدة فقط في اليوم إلى معرّف الهوية. بالنسبة لك، يبسط SSO عملية التدقيق وإدارة المستخدمين. يمكن لفرق الأمن تحديد وفرض متطلبات أكثر صرامة لكلمات المرور. وتتلقى مكاتب المساعدة عدداً أقل من المكالمات لإعادة تعيين كلمات المرور.

SSO لتطبيقات ويندوز

لسوء الحظ، لم يكن SSO متاحًا تاريخيًا إلا للتطبيقات المستندة إلى الويب - وليس تطبيقات Windows. وتكمن المشكلة في أنه مع نظام التشغيل Windows، يقوم المستخدمون بتسجيل الدخول مباشرةً إلى نظام التشغيل باستخدام اسم مستخدم وكلمة مرور، وبعد ذلك يقوم Winlogon بتحميل ملف تعريف المستخدم. نظرًا لأن نظام التشغيل Windows يتطلب اسم مستخدم وكلمة مرور، لا يمكنك عادةً تضمين تطبيقات Windows في تطبيقات SSO السحابية بدون موفر بيانات اعتماد مخصص.

تشتهر حلول SSO لتطبيقات ويندوز المتاحة، مثل Citrix NetScaler Unified Gateway المدمجة مع Citrix Hypervisor، بكونها مكلفة ومعقدة في آن واحد.

تستعد GO-Global لتغيير هذه السمعة.

تتوفر ميزة مصادقة OpenID Connect من GO-Global كخيار إضافي، وتوفر ميزة مصادقة OpenID Connect من GO-Global ميزة SSO مع إعداد سهل بتكلفة بسيطة مقارنةً بحلول SSO الأخرى لتطبيقات Windows. يتيح GO-Global ميزة SSO لتطبيقات ويندوز من خلال مزودي خدمة معرّفات يدعمون OpenID Connect، بما في ذلك Okta وOkta وOneLogin وخدمات Microsoft Active Directory Federated Services وMicrosoft Azure AD Seamless SSO. عند التهيئة، يمكّن GO-Global OpenID Connect المستخدمين الذين يقومون بتسجيل الدخول إلى معرّف معرّف من الوصول إلى تطبيقات ويندوز على مضيفي GO-Global من متصفحاتهم دون الحاجة إلى إعادة إدخال بيانات الاعتماد الخاصة بهم.

إعداد SSO في GO-Global

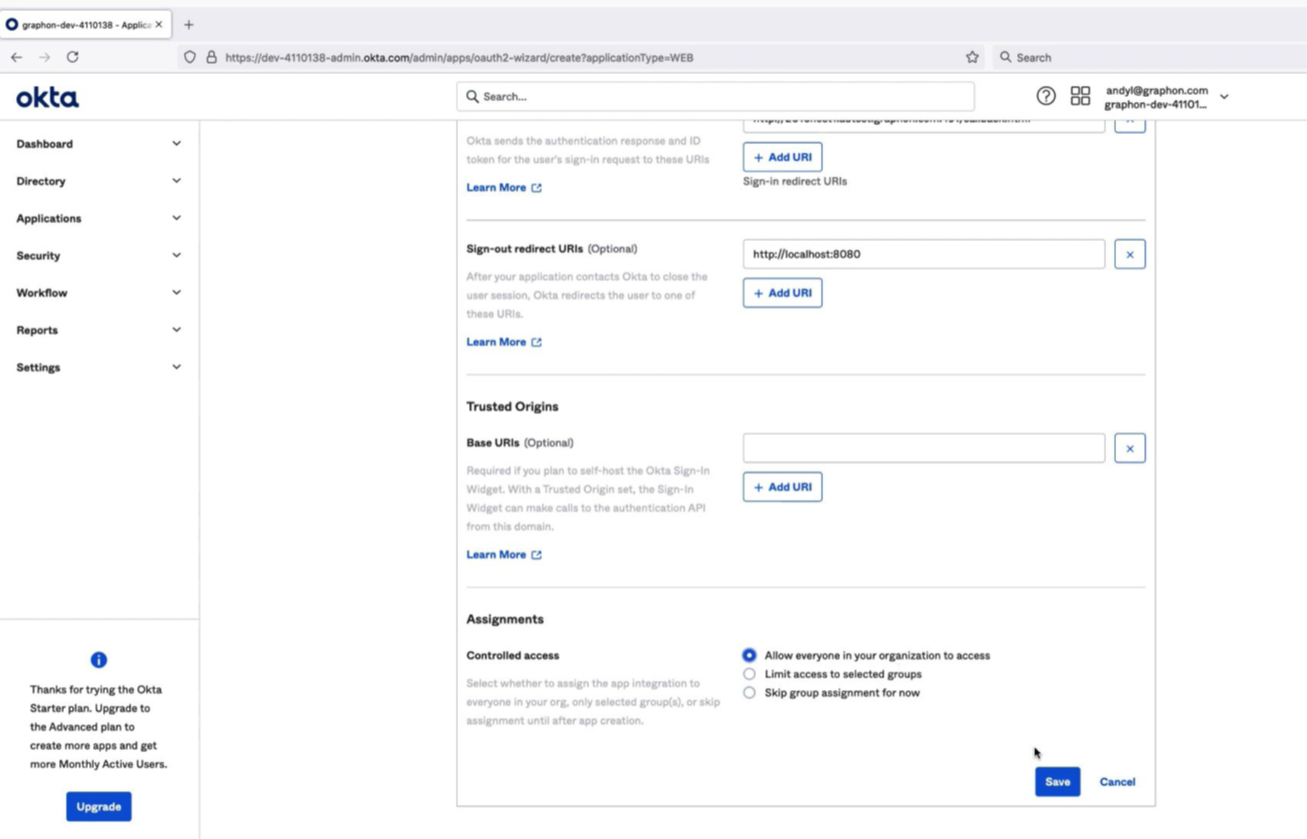

لدمج مضيفي GO-Global مع معالج الهوية الخاص بمؤسستك، ابدأ بتهيئة معالج الهوية للتعرف على GO-Global والعمل معه. ويعتمد الإعداد المحدد بطبيعة الحال على برنامج معرّف معين. على سبيل المثال، بالنسبة ل Okta، من بين أمور أخرى، ستحتاج إلى تحديد البروتوكول (على سبيل المثال، OpenID Connect)، وعنوان URL لإعادة التوجيه إلى مضيف GO-Global، والدرجة التي تريد التحكم في الوصول إلى المضيف. (على سبيل المثال، يمكنك تقييد الوصول إلى مجموعات محددة أو تمكين الوصول للجميع).

من أجل التسهيل، يوصي GraphOn بنسخ بعض إعدادات معرّف العميل (على سبيل المثال، معرّف العميل، سر العميل، وعنوان URL لإعادة التوجيه) في المفكرة حتى تتمكن من لصقها لاحقًا في وحدة تحكم المسؤول في GO-Global. (انظر الشكل 5.)

بمجرد أن تقوم بتهيئة المُعرّف الخاص بك، يمكنك تكوين مضيف GO-Global. للقيام بذلك، انتقل إلى وحدة تحكم المسؤول GO-Global، وحدد خيارات المضيف في قائمة الأدوات، وانقر فوق علامة التبويب المصادقة. من هنا، لا يتطلب تكوين مضيف GO-Global لاستخدام معرّف الهوية الخاص بك أكثر من لصق الإعدادات المذكورة أعلاه في الحقول المناسبة.

مع تكامل مضيف GO-Global مع معالج الهوية الخاص بك، يقوم المستخدمون بإدخال بيانات اعتماد معالج الهوية الخاص بهم (عند مطالبتهم بذلك) للوصول إلى المضيف من متصفح الويب الخاص بهم. بعد إدخال بيانات الاعتماد الخاصة بهم وعنوان URL الخاص بالمضيف، يرى المستخدمون وحدة التحكم بالتطبيقات، والتي تعرض تطبيقات ويندوز المنشورة.

عندما تتم مصادقة المستخدمين عبر OpenID Connect إلى معرّف المستخدم، تتم مصادقتهم تلقائياً على نظام ويندوز وفقاً للخيارات التي تحددها. على سبيل المثال، إذا كان معرّف المستخدم مدمجاً مع الدليل النشط لمؤسستك، يمكنك تكوين GO-Global لتوقيع المستخدمين تلقائياً في مجالات المستخدمين الخاصة بهم.

لتحسين الأمان وسهولة الوصول، يجب عليك الاستفادة من SSO حيثما أمكن ذلك. يجعل GO-Global من الأسهل (والأقل تكلفة) تضمين تطبيقات Windows ضمن خيارات SSO الخاصة بك.

متى قد تحتاج إلى كل من المصادقة الثنائية (2FA) ومصادقة الدخول الآمن (SSO)؟

متى قد ترغب في تطبيق كل من المصادقة الثنائية (2FA) ومصادقة الدخول الآمن (SSO)؟ الإجابة البسيطة (ولكن ليست العملية دائمًا) هي "كلما كان ذلك ممكنًا". الإجابة الأكثر عملية والحكيمة دائمًا هي أنه لحماية المعلومات الحساسة من الوصول غير المصرح به، يجب عليك تمكين المصادقة الثنائية. عندما تفعل ذلك، يوصي المركز الوطني للأمن السيبراني بأن تستفيد أيضًا من المصادقة الثنائية للتخفيف من "الاحتكاك" الذي تقدمه المصادقة الثنائية. يساعد المصادقة الثنائية (2FA) الأنظمة على التأكد من أن المستخدمين الذين يحاولون الوصول هم المستخدمون الذين تمثلهم بيانات اعتمادهم، ويمنع الدخول الآمن (SSO) ممارسات كلمات المرور غير المتقنة التي يمكن أن تؤدي إلى اختراق.

مع GO-Global، لديك الوسائل اللازمة لتمكين كل من المصادقة الثنائية (2FA) وميزة الدخول الآمن (SSO) لأي تطبيقات ويندوز التي تنشرها على مضيفي GO-Global.

لمعرفة المزيد ، اطلب عرضا توضيحيا هنا أو قم بتنزيل نسخة تجريبية مجانية مدتها 30 يوما.

شاهد كيف توفر GO-Global حلاً بسيطاً وفعالاً من حيث التكلفة