Beveiliging: 2FA en SSO voor Windows-applicaties in 2026

Deze blog behandelt de omstandigheden waaronder je zou kunnen kiezen om 2FA, SSO, beide of geen van beide in te schakelen om de toegang tot Windows applicaties te beveiligen. De discussie gaat over hoe je deze beveiligingsmaatregelen kunt configureren met GraphOn GO-Global. GO-Global is een tool voor het publiceren van Windows applicaties die veilige toegang tot Windows applicaties mogelijk maakt, waar gebruikers zich ook bevinden en met elk apparaat dat een browser ondersteunt, of het nu een Surface Pro, Dell XPS, MacBook Air, Samsung Galaxy of een van de vele andere types is. (Zie "Ontworpen met het oog op beveiliging" voor meer informatie over de inherente beveiligingsfuncties van GO-Global).

Wanneer u zich gaat verdiepen in best practices voor identiteits- en toegangsbeheer (IAM), zult u waarschijnlijk een overweldigend aantal gerenommeerde bronnen vinden met een schat aan aanbevelingen. Maar je zult ook een paar gemene delers vinden die van toepassing zijn op kleine tot middelgrote bedrijven (MKB), ondernemingen en leveranciers van clouddiensten, ongeacht de bedrijfsmiddelen die ze beschermen:

- De digitale accounts van gebruikers moeten worden beschermd met referenties zoals wachtwoorden. Idealiter dicteren beleidsregels criteria voor sterke wachtwoorden en benadrukken ze het belang van het geheim en veilig houden van wachtwoorden.

- Credentials die toegang geven tot applicaties met gevoelige informatie moeten worden geverifieerd met een vorm van multifactorauthenticatie (MFA), zoals twee-factorauthenticatie (2FA). 2FA helpt bevestigen dat gebruikers (in levende lijve) de gebruikers zijn die hun credentials vertegenwoordigen.

- Single sign on (SSO) beschermt referenties beter tegen menselijke fouten (zoals het vergeten en hergebruiken van wachtwoorden) en vermindert het ervaren ongemak van 2FA.

Welke principes je wanneer toepast, hangt af van verschillende variabelen. Je moet onder andere rekening houden met de informatie die wordt vrijgegeven door de applicaties waar gebruikers rechten op hebben. Je moet ook overwegen hoe gebruikers toegang krijgen tot die applicaties. Zijn de gebruikers op kantoor of werken ze op afstand? Staan de applicaties in een datacenter van de onderneming of in de cloud? Krijgen externe gebruikers toegang tot de applicaties via het internet? Met of zonder de versleuteling van een VPN?

Het internet weet niet dat je een hond bent

Ondanks steeds geavanceerdere cyberbeveiligingsmaatregelen blijft het wachtwoord, dat de identiteit bevestigt op basis van iets dat gebruikers kennen, de basis voor authenticatie. Of ze nu hun telefoon gebruiken, toegang krijgen tot werkmail of inloggen op bedrijfskritische applicaties, gebruikers voeren hiervoor zelfbedachte combinaties van letters, cijfers en speciale tekens in.

Het probleem met wachtwoorden zijn gebruikers. Ze houden van korte wachtwoorden omdat ze makkelijker te onthouden zijn, maar korte wachtwoorden zijn ook makkelijker te raden. Dit wetende staan beheerders en applicaties erop dat gebruikers langere wachtwoorden maken, die moeilijker te kraken zijn maar ook moeilijker te onthouden. (Zie "De nieuwe sterke: makkelijk te onthouden, moeilijk te kraken.")

Als gebruikers tientallen accounts hebben waarvoor ze complexe wachtwoorden nodig hebben, nemen ze vaak hun toevlucht tot minder veilige praktijken: ze schrijven ze op of, erger en gebruikelijker, ze hergebruiken ze. Ten minste 65% van de gebruikers hergebruikt wachtwoorden en 13% gebruikt hetzelfde wachtwoord voor alle accounts en apparaten.

Het is dan ook niet verrassend dat wachtwoorden de bron zijn van een veel voorkomende aanvalsvector: gecompromitteerde referenties. Volgens een recent rapport van IBM en Ponemon waren "gecompromitteerde referenties" de meest voorkomende aanvalsvector in 2021, wat uiteindelijk leidde tot 20% van alle datalekken.

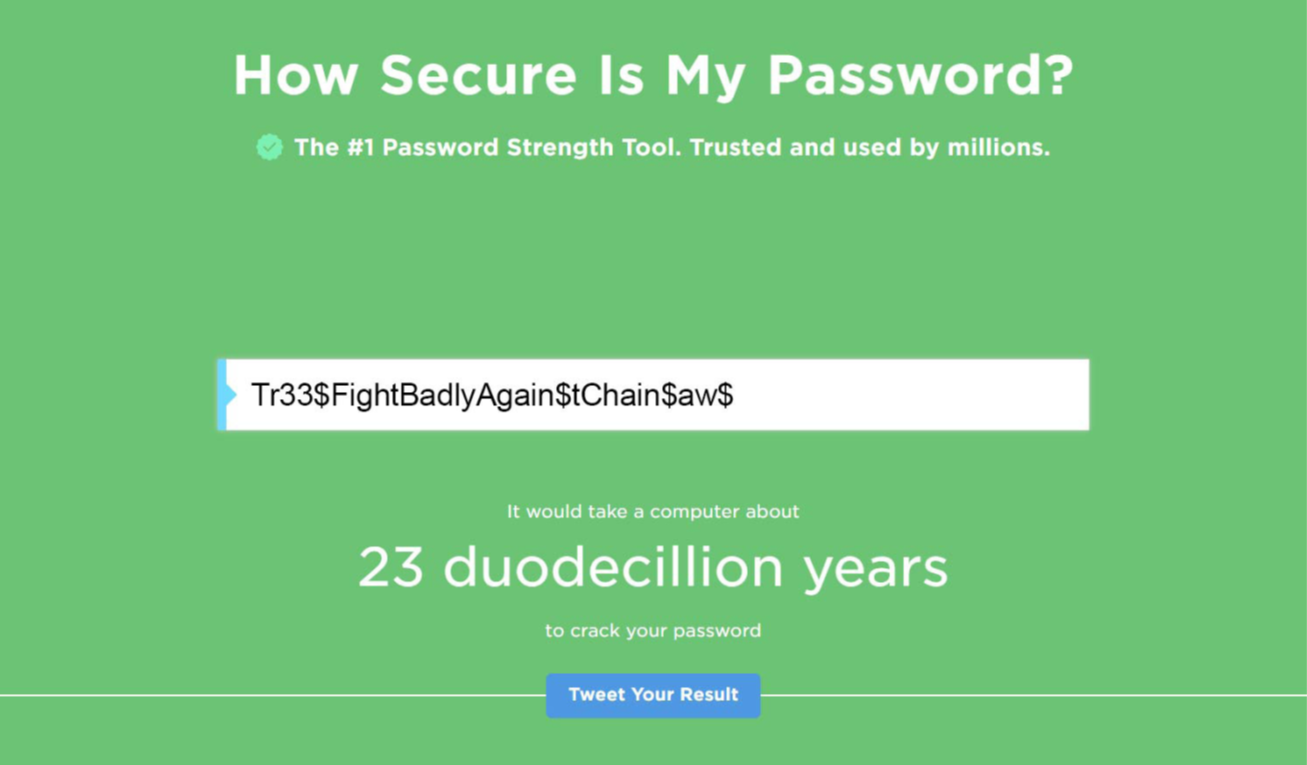

Hoe "veilig" wachtwoorden ook zijn, aanvallers kunnen ze ontmaskeren. Zelfs als SallyB een wachtwoord maakt dat een computer 23 duodeciljoen jaar nodig heeft om te kraken, blijft dat alleen waar als ze het geheim houdt. (Zie afbeelding 1.) Maar misschien geeft SallyB onbewust alle antwoorden op haar wachtwoord reset vragen in haar Facebook account. Of misschien krijgt ze een e-mail en klikt ze op de ingesloten link, die haar naar een dubbelgangerssite brengt om in te loggen, waar een aanvaller haar gegevens buitmaakt.

Alleen op basis van geloofsbrieven kunnen systemen niet weten of "SallyB" ook echt SallyB is. De reden klinkt gek maar is toch waar: computers kunnen niet zien.

2FA: Als systemen visie hadden

2FA inschakelen is net zoiets als je systemen visie geven. 2FA vereist twee verschillende vormen van identificatie om te authenticeren. De eerste vorm is meestal iets dat gebruikers weten (bv. een wachtwoord). De tweede is meestal iets dat gebruikers hebben, zoals een code die via sms wordt verstuurd of, voor een veiligere optie, een code die wordt gegenereerd door een authenticatie-app die op de telefoon van een gebruiker is geïnstalleerd.

Om een 2FA te dwarsbomen die op zulke codes vertrouwt, hebben aanvallers niet alleen de referenties van een gebruiker nodig, maar ook de telefoon van die gebruiker. Deze extra beveiligingslaag is uiterst effectief. Volgens een onderzoek van Google uit 2019 voorkomt het gebruik van 2FA met een prompt op het apparaat 100% van de geautomatiseerde botaanvallen, 99% van de bulk phishingaanvallen en 90% van de gerichte aanvallen.

Het is dan ook geen verrassing dat 2FA algemeen wordt beschouwd als een best practice voor het beveiligen van toegang op afstand en een vereiste is voor elke zero-trust architectuur.

Wanneer 2FA inschakelen

Onder welke omstandigheden moet je 2FA inschakelen? Het eenvoudige antwoord is: schakel 2FA in voor elk systeem dat gevoelige of bevoorrechte informatie blootstelt.

2FA inschakelen voor elk systeem is misschien niet de beste keuze. Gebruikers kunnen in situaties terechtkomen waarin 2FA de toegang kan belemmeren - hun gsm-signaal is bijvoorbeeld slecht of hun telefoon is verloren of gestolen. Toegegeven, de meeste 2FA systemen hebben oplossingen voor dit soort situaties. Met GO-Global kun je bijvoorbeeld codes resetten vanuit de beheerconsole, zodat gebruikers toegang kunnen krijgen tot 2FA-hosts, zelfs als ze hun telefoon kwijtraken. Toch moet je het ongemak van 2FA afwegen tegen de toegangsrechten van gebruikers.

Denk bijvoorbeeld aan de gemeenschappelijke set applicaties die je voor iedereen beschikbaar stelt (bijvoorbeeld Office 365, tijdregistratiesoftware, Adobe producten). Als deze applicaties achter je firewall draaien, zijn alleen referenties voor on-prem gebruikers voldoende. Zelfs voor gebruikers op afstand, ervan uitgaande dat ze alleen rechten hebben op de algemene set applicaties met toegang tot niet-gevoelige gegevens, zouden alleen referenties aantoonbaar voldoende zijn. Maar je moet jezelf afvragen, "Als 'SallyB' niet SallyB is maar een aanvaller, wat loopt er dan gevaar?".

Voor toepassingen die mogelijk gevoelige gegevens kunnen onthullen, is het lichte ongemak dat 2FA af en toe kan veroorzaken het waard om een paar klachten te behandelen. Bijvoorbeeld voor dit soort gebruikers die dit soort applicaties gebruiken, zou je 2FA moeten inschakelen:

- Ontwikkelaars met toegang tot coderingssoftware

- Ingenieurs met toegang tot netwerksniffers

- IT-beheerders met toegang tot software voor firewall- en routerconfiguratie

- Accountants met toegang tot salarisapps

- Leden van het verkoopteam met toegang tot CRM-systemen (Customer Relationship Management)

- HR-personeel met toegang tot HRM-software

Wat als de hierboven genoemde gebruikers deze applicaties benaderen via een VPN? Een VPN creëert een soort tunnel over het internet en versleutelt de informatie die wordt uitgewisseld tussen gebruikers en de systemen waartoe ze toegang hebben. Maar een VPN kan niet bepalen of de persoon die de juiste gegevens heeft ingevoerd voor "SallyB" ook SallyB is. Daarom, met of zonder VPN, als de rol van een gebruiker toegang geeft tot gevoelige gegevens, moet je 2FA inschakelen om deze te beschermen.

{{CTAEMBED_IDENTIFIER}}

2FA instellen in GO-Global

Het inschakelen van 2FA op een GO-Global server die Windows applicaties host is een eenvoudig proces. Je begint met het selecteren van Host-opties in het menu Extra in de beheerconsole en klikt op het tabblad Authenticatie. In dat scherm klik je op "Tweefactorauthenticatie vereisen". Nadat je op "Oké" hebt geklikt, is 2FA ingeschakeld. (Zie afbeelding 2.)

Telkens wanneer gebruikers verbinding maken met een GO-Global host die 2FA ondersteunt, vraagt het systeem hen eerst om hun gebruikersnaam en wachtwoord in te voeren via het dialoogvenster Aanmelden. (Zie afbeelding 3.) Wanneer gebruikers voor de eerste keer op "Aanmelden" klikken, vraagt het systeem hen om zich te registreren voor 2FA en beschrijft de twee stappen die hiervoor nodig zijn.

- Stap 1 vraagt gebruikers om een authenticator-app te downloaden op hun telefoon. Gebruikers kunnen de app van hun keuze installeren (bijv. Google Authenticator, Authy, Duo Mobile en LastPass Authenticator).

- Stap 2 vraagt gebruikers om de app te openen, op "toevoegen" of "+" te klikken en vervolgens de weergegeven QR-code te scannen. (Zie afbeelding 4.) De gescande QR-code koppelt deze gebruiker en deze telefoon aan GO-Global. (Gebruikers hoeven de QR-code maar één keer te scannen, ongeacht het aantal GO-Global hosts met 2FA waartoe ze toegang hebben, zolang je "roaming profiles" inschakelt in de beheerconsole).

Na ontvangst van de gescande QR-code toont de GO-Global host een dialoogvenster waarin gebruikers worden gevraagd de 6-cijferige code van de authenticator app in te voeren en vervolgens op "Oké" te klikken. De app vernieuwt deze codes automatisch elke 60 seconden. Wanneer een gebruiker de juiste huidige code heeft ingevoerd, opent de GO-Global host App Controller, die de gepubliceerde Windows-toepassingen weergeeft.

Terwijl het een paar honderd woorden kost om dit proces schriftelijk uit te leggen, duurt het live uitvoeren van het proces slechts een paar seconden.

SSO: de kracht van één

Het inschakelen van 2FA helpt systemen om te garanderen dat "SallyB" de persoon is die haar referenties vertegenwoordigen. Maar 2FA helpt SallyB niet om haar wachtwoorden te onthouden en de kans is groot dat ze er veel heeft.

Volgens OneLogin, een aanbieder van oplossingen voor toegangsbeheer, schakelt 68% van de gebruikers elk uur tussen tien applicaties. Als gebruikers de beveiliging goed in de gaten houden, betekent dit dat ze elk uur tot wel tien unieke wachtwoorden invoeren. Maar de meeste gebruikers zijn niet grondig, dus hergebruiken ze hetzelfde wachtwoord of nemen ze hun toevlucht tot andere, minder veilige opties.

De oplossing is het inschakelen van Single Sign On (SSO). SSO is een hulpmiddel voor gebruikersverificatie waarmee gebruikers zich kunnen aanmelden bij en toegang kunnen krijgen tot meerdere applicaties, websites, gegevens en werkstations met slechts één centraal beheerde set referenties. SSO wordt beschouwd als een best practice in toegangsbeveiliging. Het National Cyber Security Centre (NCSC) in het Verenigd Koninkrijk noemt zelfs een "enkele sterke bron van gebruikersidentiteit" als een belangrijk principe van een zero-trust architectuur.

Om SSO te implementeren werken organisaties samen met een identity provider (IdP). IdP's gebruiken een protocol, zoals OpenID Connect, om vertrouwen te creëren tussen de gebruikers van een organisatie en SSO-geïntegreerde applicaties. Gebruikers loggen in bij de IdP, die vervolgens een uniek toegangstoken genereert. De IdP gebruikt dit token om gebruikers toegang te geven tot de geïntegreerde applicaties waarvoor ze rechten hebben.

Iedereen is blij dat gebruikers niet meer voor elke toepassing verschillende referenties hoeven in te voeren. Gebruikers zijn blij omdat ze meestal maar één keer per dag inloggen bij de IdP. Voor u vereenvoudigt SSO het proces van auditing en beheer van gebruikers. Beveiligingsteams kunnen strengere wachtwoordvereisten definiëren en afdwingen. En helpdesks krijgen minder telefoontjes voor het resetten van wachtwoorden.

SSO voor Windows-apps

Helaas was SSO in het verleden alleen beschikbaar voor webgebaseerde applicaties, niet voor Windows applicaties. Het probleem is dat gebruikers bij Windows direct inloggen op het besturingssysteem met een gebruikersnaam en wachtwoord, waarna Winlogon het profiel van de gebruiker laadt. Omdat het Windows OS een gebruikersnaam en wachtwoord vereist, kun je Windows-applicaties meestal niet opnemen in cloud SSO implementaties zonder een aangepaste Credential Provider.

De SSO-oplossingen voor Windows-applicaties die beschikbaar zijn, zoals Citrix NetScaler Unified Gateway geïntegreerd met Citrix Hypervisor, hebben de reputatie duur en complex te zijn.

GO-Global is klaar om die reputatie te veranderen.

GO-Global's OpenID Connect verificatiefunctie is beschikbaar als een add-on optie en biedt SSO met een eenvoudige set-up tegen een fractie van de kosten van andere SSO oplossingen voor Windows applicaties. GO-Global maakt SSO voor Windows-applicaties mogelijk via IdP's die OpenID Connect ondersteunen, waaronder Okta, OneLogin, Microsoft Active Directory Federated Services en Microsoft Azure AD Seamless SSO. Wanneer GO-Global OpenID Connect is geconfigureerd, kunnen gebruikers die zich aanmelden bij een IdP vanuit hun browser toegang krijgen tot Windows-toepassingen op GO-Global hosts zonder dat ze hun referenties opnieuw hoeven in te voeren.

SSO instellen in GO-Global

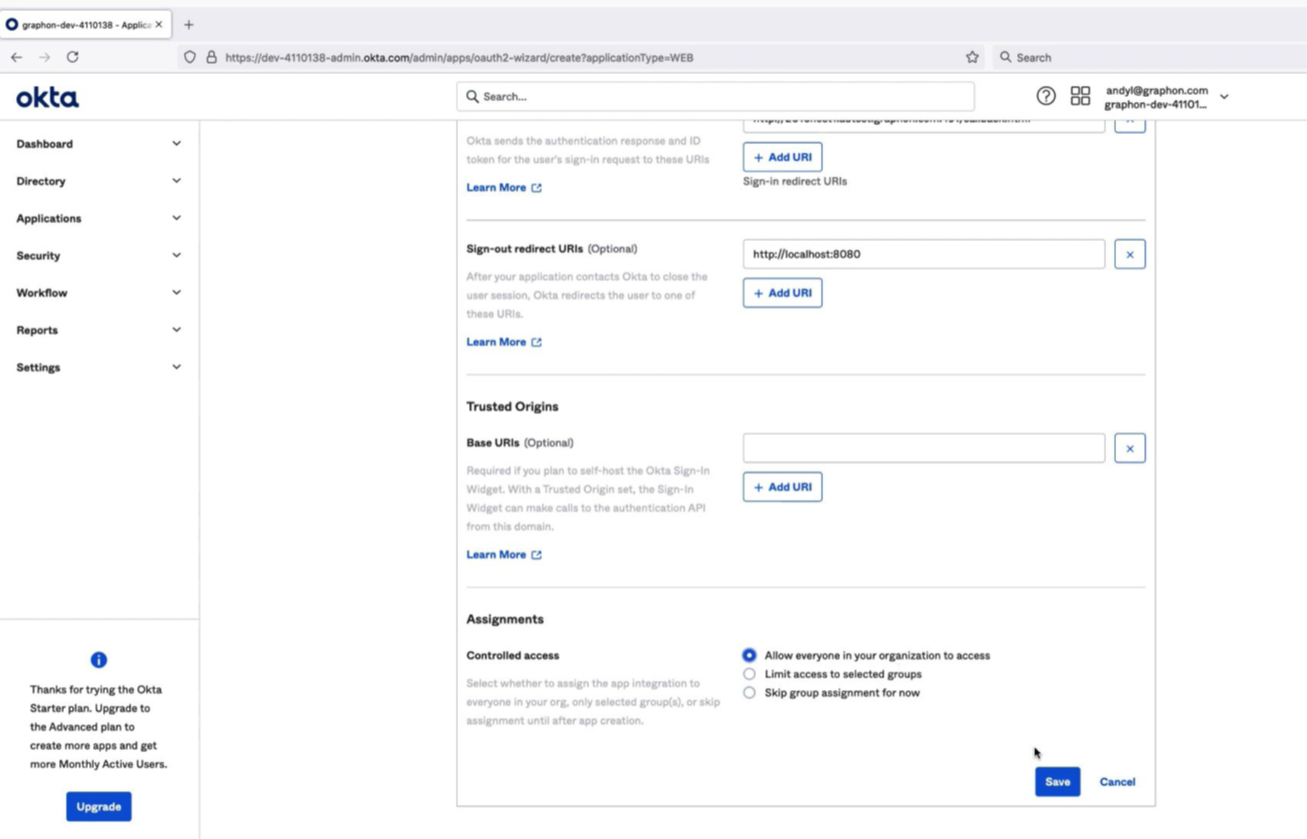

Om GO-Global hosts te integreren met de IdP van uw organisatie, begint u met het configureren van de IdP om GO-Global te herkennen en ermee te werken. De specifieke configuratie is natuurlijk afhankelijk van de specifieke IdP. Voor Okta moet u bijvoorbeeld onder andere het protocol opgeven (OpenID Connect), de omleidings-URL naar de GO-Global host en de mate waarin u de toegang tot de host wilt controleren. (Je kunt bijvoorbeeld de toegang beperken tot bepaalde groepen of toegang voor iedereen mogelijk maken).

Voor het gemak raadt GraphOn je aan om een paar van de IdP-instellingen (bijvoorbeeld Client ID, Client Secret en Redirect URL) te kopiëren naar Kladblok zodat je ze later kunt plakken in de beheerconsole van GO-Global. (Zie afbeelding 5.)

Nadat je je IdP hebt geconfigureerd, configureer je de GO-Global host. Ga hiervoor naar de GO-Global beheerconsole, selecteer Hostopties in het menu Extra en klik op het tabblad Authenticatie. Vanaf hier vereist het configureren van de GO-Global host om je IdP te gebruiken niet veel meer dan het plakken van de eerder genoemde instellingen in de juiste velden.

Als de GO-Global host is geïntegreerd met je IdP, voeren gebruikers hun IdP-referenties in (wanneer daarom wordt gevraagd) om via hun webbrowser toegang te krijgen tot de host. Nadat ze hun referenties en de host-URL hebben ingevoerd, zien gebruikers App Controller, waarin de gepubliceerde Windows-toepassingen worden weergegeven.

Wanneer gebruikers worden geverifieerd via OpenID Connect bij de IdP, worden ze automatisch geverifieerd op Windows volgens de opties die u selecteert. Als de IdP bijvoorbeeld is geïntegreerd met de Active Directory van uw organisatie, kunt u GO-Global configureren om gebruikers automatisch aan te melden bij hun gebruikersdomeinen.

Voor een betere beveiliging en eenvoudige toegang zou je SSO waar mogelijk moeten gebruiken. GO-Global maakt het eenvoudiger (en goedkoper) om Windows-toepassingen op te nemen in uw SSO-opties.

Wanneer wil je zowel 2FA als SSO?

Wanneer zou je zowel 2FA als SSO willen implementeren? Het eenvoudige (maar niet altijd praktische) antwoord is "wanneer het kan". Het meer praktische en altijd verstandige antwoord is dat je 2FA moet inschakelen om gevoelige informatie te beschermen tegen ongeautoriseerde toegang. Als je dat doet, raadt NCSC aan om ook SSO te gebruiken om de "wrijving" die 2FA met zich meebrengt te verminderen. 2FA helpt systemen ervoor te zorgen dat de gebruikers die toegang proberen te krijgen ook de gebruikers zijn die hun referenties vertegenwoordigen en SSO voorkomt slordige wachtwoordpraktijken die tot een inbreuk kunnen leiden.

Met GO-Global beschikt u over de middelen om zowel 2FA als SSO in te schakelen voor alle Windows-toepassingen die u publiceert op GO-Global hosts.

Vraag hier een demo aan of download een gratis proefversie van 30 dagen voor meer informatie.

Zie hoe GO-Global een eenvoudige, kosteneffectieve oplossing biedt